Questões de Concurso

Para analista de suporte

Foram encontradas 1.624 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

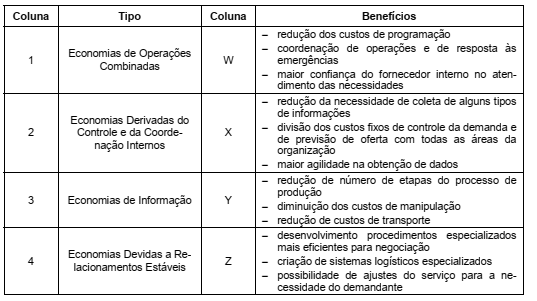

O benefício mais comumente citado da integração vertical é a realização de economias ou contenção de custos. Estas economias podem ser classificadas como:

A correlação correta entre as colunas é:

Considere os pressupostos do conceito de Qualidade de Conformação:

I. Quando o aumento de peças defeituosas decorre do aumento de controles, se é verdade que os custos com peças defeituosas caem, também é real que aumenta o custo com controles, provocando, igualmente, o aumento dos custos totais.

II. Quando o percentual de peças defeituosas diminui, tem-se uma redução das ações de controle e, portanto, dos custos correspondentes.

III. Se existe 100% de peças defeituosas, o custo é, igualmente em tese, infinito, já que toda a produção está perdida (custo da ocorrência de peças defeituosas).

IV. O custo de um processo sem nenhuma peça defeituosa é, teoricamente, infinitamente elevado, já que essa situação seria devida aos controles intensivos que deveriam ser desenvolvidos.

Está correto o que consta APENAS em

“Deterioração organizacional” refere-se ao processo de declínio das organizações que não avaliam as mudanças dos ambientes interno e externo e não realizam os ajustes na estratégia necessários. As principais dificuldades operacionais enfrentadas pelas organizações na sustentação de uma estratégia de prestação de serviços são:

I. Processos operacionais e recursos adequados, mas com equipamento inapropriado e funcionários destreinados.

II. Mudanças detectadas pelo conceito de serviço adotado pela operação em oposto ao que foi originalmente pretendido.

III. Objetivos conflitantes, como a necessidade de fornecer um serviço customizado, usando os processos existentes.

IV. Acréscimo de serviços múltiplos (similares) para um processo originalmente desenvolvido para um produto.

Está correto o que consta APENAS em

Considere alguns indicadores abaixo para avaliar o desempenho na operação de serviços:

I. Taxas de retenção.

II. Número de reclamações.

III. Tipos de reclamações.

IV. Satisfação do cliente.

Estes indicadores estão relacionados a medida de desempenho

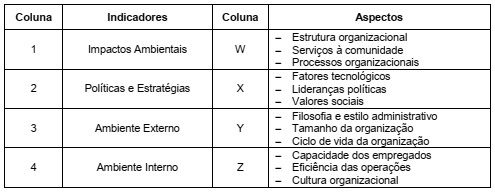

O Analista de Suporte à Regulação de Transporte quando demandado a identificar, manipular, diagnosticar ou apresentar uma proposta de reformulação de indicadores tanto do cenário institucional como dos cenários dos processos organizacionais, pode considerar os seguintes aspectos:

A correlação correta entre as colunas é:

Sobre os princípios de Departamentalização de Urwick:

I. Especialização: quanto menos possível, cada membro de uma organização deve buscar a multidisciplinariedade para atender à especificidade do departamento.

II. Responsabilidade: cada membro do departamento tem total responsabilidade pelos seus atos, não cabendo ao superior a tarefa de defender seus subordinados perante todos.

III. Equilíbrio: as diversas unidades da organização precisam ser conservadas em equilíbrio. Os gerentes devem preocupar-se mais com a melhoria das unidades fracas do que com a obtenção de maior produtividade das que já são eficientes.

IV. Continuidade: o crescimento e o desenvolvimento da organização devem ser constantemente reexaminados. Essa é uma tarefa a ser atribuída a um elemento que já faça parte da organização.

Está correto o que consta APENAS em

O Analista de Recursos Humanos de uma empresa pública, prestadora de serviço, extraiu do sistema de informações os seguintes dados:

− Nd = número de funcionários desligados = 20

− Eip = número de funcionários efetivos no início do período = 480

− Efp = número de funcionários efetivos no fim do período = 520

Diante disso, o índice de rotatividade desta empresa foi

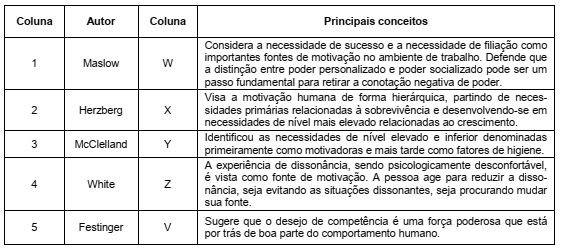

O quadro abaixo apresenta algumas teorias motivacionais e os principais conceitos que as caracterizam:

A correlação correta entre as colunas é:

Regulação, em sentido amplo, pode abranger medidas legislativas e administrativas, de caráter restritivo ou indutivo, a fim de determinar ou direcionar a atuação de agentes econômicos no mercado no sentido de observância ou concretização do interesse público.

No Estado de São Paulo, a atividade de regulação de serviços públicos é exercida pelas agências reguladoras, dentre as quais a Agência Reguladora de Serviços Públicos Delegados de Transporte do Estado de São Paulo − ARTESP, para

O artigo 5° , inciso LXVIII, da Constituição Federal, garante o direito individual de locomoção à pessoa física por meio do habeas corpus, da seguinte forma:

“LXVIII − conceder-se-á habeas corpus sempre que alguém sofrer ou se achar ameaçado de sofrer violência ou coação em sua liberdade de locomoção, por ilegalidade ou abuso de poder.”

A norma que o garante, no que se refere à classificação quanto a aplicabilidade, que propõe serem (i) de eficácia plena; (ii) de eficácia contida; ou (iii) de eficácia limitada,