Questões de Concurso Público TRT - 5ª Região (BA) 2013 para Técnico Judiciário - Tecnologia da Informação

Foram encontradas 60 questões

As lacunas I e II são preenchidas, correta e respectivamente, por:

Algoritmo Exp

var a, b, c:inteiro

x, y, z: lógico

início

a

2

2 b

3

3 c

5

5 x

((a+b)/a)<((b*c-a)+(a-(-b)-c)) E ((a+b+b-a))< = (a+b)

((a+b)/a)<((b*c-a)+(a-(-b)-c)) E ((a+b+b-a))< = (a+b) y

(a-b > b-c) OU NÃO((b*c-b)< > ((b-c/a)+a*b))

(a-b > b-c) OU NÃO((b*c-b)< > ((b-c/a)+a*b)) z

NÃO(((a+b+c)/a)< = (c+b*a/a)) E NÃO ((b-c*(c+a)) = ((b+c)*a))

NÃO(((a+b+c)/a)< = (c+b*a/a)) E NÃO ((b-c*(c+a)) = ((b+c)*a)) imprima x

imprima y

imprima z

fim

Serão impressos, respectivamente, os valores

- Se o valor do salário for menor do que 1.000,00, armazenar na variável cargo o valor "Estagiário";

- Senão, se o valor do salário for maior ou igual a 1.000,00 e menor do que 5.000,00, armazenar na variável cargo o valor "Vendedor";

- Senão, se o valor do salário for maior ou igual a 5.000,00, armazenar na variável cargo o valor "Gerente".

Pedro desenvolveu, então, o programa abaixo utilizando a linguagem Java:

1. public class Empresa {

2. public static void main(String[] args) {

3. String cargo;

4. double salario;

5. salario = Double.parseDouble(JOptionPane.showInputDialog("Digite o valor do salário:"));

6. if (salario < 1000.00) {

7. cargo = "Estagiário";

8. } else if (salario >= 1000.00 && salario < 5000.00) {

9. cargo = "Vendedor";

10. } else {

11. cargo = "Gerente";

12. }

13. }

14. }

Considerando que os números das linhas não fazem parte do código, a lógica do programa não será afetada e nem ocorrerá erro se for

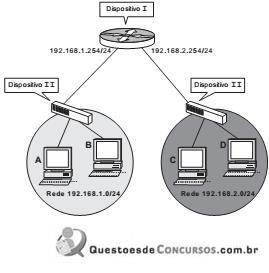

Na figura acima, se o computador A quiser se comunicar com o computador B, como os dois pertencem à mesma rede, a comunicação é feita através de um equipamento do tipo Dispositivo II. Mas, quando o computador B quer se comunicar com o computador D que está numa outra rede, a informação segue para o gateway respectivo e, em seguida, o Dispositivo I, com base na sua tabela de encaminhamento, encaminha os pacotes para a rede de destino.

Os equipamentos de interconexão de redes denominados Dispositivo I e Dispositivo II referenciados na figura e no texto acima são, respectivamente,

Preenchem, correta e respectivamente, as lacunas I, II e III:

Rede 1: vários computadores pessoais e dispositivos de uso comum, que estão relativamente próximos e em um mesmo prédio, devem ser interconectados.

Rede 2: devem ser conectados um número menor de computadores de maior porte e dispositivos que estão separados por muitos quilômetros, em função de estarem situados em cidades vizinhas a Salvador.

Luiza, de forma correta, respondeu que a rede do tipo 1 é uma

- registrar as tentativas de acesso aos serviços habilitados no computador;

- bloquear o envio para terceiros de informações coletadas por invasores e códigos maliciosos;

- bloquear as tentativas de invasão e de exploração de vulnerabilidades do computador e possibilitar a identificação das origens destas tentativas;

- analisar continuamente o conteúdo das conexões, filtrando diversos tipos de códigos maliciosos e barrando a comunicação entre um invasor e um código malicioso já instalado;

- evitar que um código malicioso já instalado seja capaz de se propagar, impedindo que vulnerabilidades em outros computadores sejam exploradas.

Carlos se referia em sua palestra a um

I. Não observa o tráfego que passa pela rede, seu uso volta-se à verificação de informações relativas aos eventos e registros de logs e sistema de arquivos (permissão, alteração etc.). São instalados em servidores para alertar e identificar ataques e tentativas de acesso indevido à própria máquina, sendo mais empregados nos casos em que a segurança está focada em informações contidas em um servidor e, os usuários não precisam ser monitorados.

II. Monitora e analisa todo o tráfego no segmento da rede. Consiste em um conjunto de sensores que trabalha detectando atividades maliciosas na rede. São instalados em máquinas responsáveis por identificar ataques direcionados a toda a rede, monitorando o conteúdo dos pacotes ou do tráfego e seus detalhes como informações de cabeçalhos e protocolos. Tem como um dos objetivos principais detectar se alguém está tentando entrar no sistema ou se algum usuário legítimo está fazendo mau uso do mesmo.

As descrições I e II referem-se, respectivamente, a

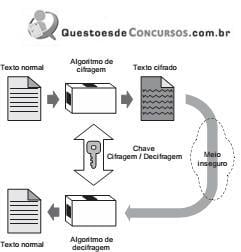

A figura ilustra um tipo de criptografia conhecida como criptografia

O texto refere-se a

A lacuna é corretamente preenchida por

1. Quem requisitou a mudança?

2. Qual é a razão para a mudança?

3. Qual é o retorno requerido para a mudança?

4. Quais são os riscos envolvidos na mudança?

5. Que recursos são requeridos para entregar a mudança?

6. Quem será beneficiado pela mudança?

7. Quem é o responsável por construir, testar e implementar a mudança?

8. Qual é o relacionamento entre esta e outras mudanças?

Para a realização de uma análise de impacto precisa da mudança, as questões que devem ser respondidas para todas as mudanças são APENAS as questões 1, 2,

1. Identificar incidente.

2. Registrar incidente.

3. Categorizar incidente.

4. Priorizar incidente.

5. Diagnosticar inicialmente.

6. Investigar e diagnosticar.

7. Documentar.

8. Alocar recursos.

9. Resolver e recuperar.

10. Otimizar solução.

11. Fechar incidente.

Fazem parte do grupo de atividades do Gerenciamento de Incidentes APENAS as atividades 1, 2, 3, 4, 5,