Questões de Concurso Público TST 2017 para Analista Judiciário – Suporte em Tecnologia da Informação

Foram encontradas 70 questões

Considere, por hipótese, que em um Tribunal foram detectados os seguintes problemas praticados por funcionários no exercício de suas funções:

− uma nota fiscal foi contabilizada no sistema e, posteriormente, o mesmo emitiu uma nota de empenho para receber o valor correspondente no setor financeiro.

− um processo licitatório e de compras fictícias foi inserido pelo funcionário nos respectivos sistemas de compras e de almoxarifado.

− um documento falso foi inserido no sistema e, posteriormente, o mesmo o liberou para pagamento, em benefício próprio.

− uma nota fiscal foi inserida no sistema e o mesmo funcionário atestou a validade da nota fiscal comprobatória da despesa por ele realizada.

Os problemas detectados

Considere, por hipótese, que um Analista de Suporte foi solicitado a utilizar um método de análise de riscos para apresentar a Justificativa de Investimento − JI em um projeto que tem custo de $20.000 e visa reduzir o risco em 65% com este investimento.

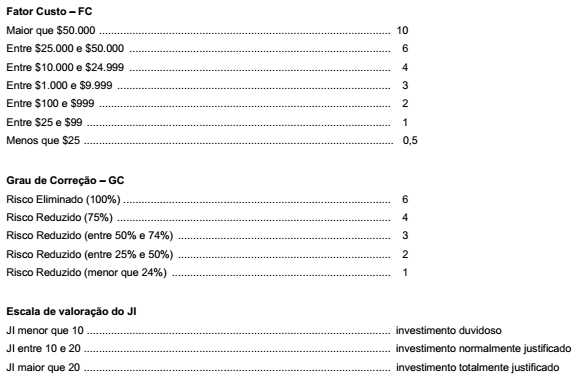

A JI leva em consideração o Valor de Criticidade − VC em comparação com o Fator de Custo − FC (uma valoração de quanto custaria para prevenir o risco de acontecer) e o Grau de Correção − GC (que indica o quanto do risco será de fato reduzido ou eliminado). A Justificativa de Investimento é calculada pela fórmula: JI = VC / (FC × GC) de acordo com os valores indicados abaixo.

De acordo com o exposto, caso o VC seja

Considere as ocorrências abaixo.

I. Tentativas de acesso não autorizado, ocorrência de infecções, ataques e vírus, controle de uso de licença de softwares, erros em logs, limites de desempenho de aplicativos, servidores, elementos de rede, etc.

II. A memória de um servidor atinge 85% de uso e é emitido um aviso.

III. Um link de comunicação cai e é emitido um aviso.

De acordo com a ITIL v3 2011, I, II e III as ocorrências são exemplos, respectivamente, de

Um usuário ligou para a Central de Suporte da Operação de Serviços de TI e informou que não estava conseguindo acessar o sistema de vendas. O profissional de TI informou que o sistema estava down porque uma trigger que inseria um flag no job do select da join da table field havia impactado o mirror do load balance do database da instância da aplicação e a equipe técnica já estava fazendo o recovery do backup no cluster da máquina virtual que está no rack do datacenter. O usuário perguntou se, após isso tudo, algum dia o sistema de vendas voltaria a funcionar...

(Adaptado de: FREITAS, Marcos A. S. Fundamentos do Gerenciamento de Serviços de TI. 2 ed. São Paulo: Brasport, 2013)

De acordo com a ITIL v3 2011, este é um exemplo de