Questões de Concurso Público MPE-MS 2013 para Analista - Análise de Sistemas

Foram encontradas 80 questões

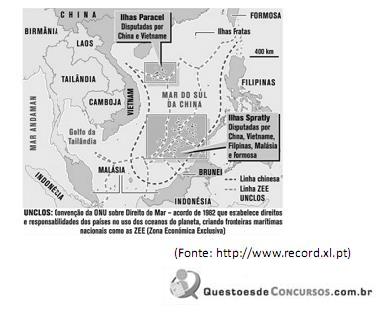

Com base no mapa, analise as afirmativas a seguir.

I. A maior presença de navios de guerra e pesqueiros chineses e as iniciativas de turismo nas ilhas Paracel têm causado protestos do Vietnã.

II. A exploração de gás e petróleo, nas águas das ilhas Spratly e Paracel, tem sido foco de tensão entre Hanoi e Pequim.

III. A aproximação entre o Vietnã e as Filipinas tem enfrentado a oposição dos EUA, favoráveis ás aspirações expansionistas de Pequim.

Assinale:

I. Não prevalece, em nosso ordenamento, a tese da desconstitucionalização das normas constitucionais anteriores à nova Constituição e que sejam com ela compatíveis.

II. As normas infraconstitucionais anteriores são consideradas recepcionadas pela nova Constituição, salvo incompatibilidade formal ou material com a nova Constituição.

III. por mutação constitucional entende-se o conjunto de processos que leva à alteração do texto constitucional, englobando a revisão constitucional e as emendas constitucionais.

Assinale:

I. Ocorre a descentralização quando a Administração Pública transfere a execução de determinada atividade para outra pessoa jurídica, pertencente ou não à administração pública.

II. A descentralização para pessoa jurídica de direito público pertencente à própria Administração terá que ser realizada sempre por lei.

III. É possível que a Administração Pública delegue, por meio de contrato de concessão, serviços públicos que lhe são afetados.

Assinale:

I. Os atos administrativos são dotados de imperatividade, auto-executoriedade e presunção de legitimidade.

II. Os elementos dos atos administrativos são a competência, a finalidade, a forma, o motivo e o objeto, sendo os dois últimos sempre vinculados.

III. Os atos administrativos devem possuir uma motivação, que, no entanto, pode ser modificada pela Administração sempre que houver outra melhor para defender seus interesses.

Assinale:

Com relação aos modelos COBIT e ITIL de Gestão e Governança de TI, analise as afirmativas a seguir.

I. COBIT preconiza que a Governança de TI seja constituída principalmente pelo alinhamento estratégico entre as operações de TI e as operações da empresa, e pela entrega de valor que TI tem que proporcionar aos negócios da empresa.

II. Objetivos de Negócio devem prevalecer sobre eventuais regras de controle. Por esta razão, o COBIT prevê procedimentos especiais em momentos onde os controles são temporariamente suspensos para que sejam preservados os Objetivos de Negócio.

III. O modelo de referência COBIT não focaliza aspectos das operações de TI, como medidas de performance e gerenciamento de recursos, que são deixados para outros modelos de referência parceiros, como o ITIL.

Assinale:

COBIT estabelece modelos de referência para trinta e quatro processos genéricos de TI, que são estruturados em quatro domínios tradicionais de responsabilidade da área de TI. Nesse contexto, analise as afirmativas a seguir.

I. O domínio Planejar e Organizar (PO) se preocupa com a identificação da maneira com que TI pode melhor contribuir para atingir os objetivos de negócio, estabelecendo a estratégia e as táticas necessárias.

II. O domínio Adquirir e Implementar (AI) trata da execução da estratégia de TI, fazendo com que as soluções de TI sejam identificadas, adquiridas e implementadas nos processos de negócio.

III. O domínio Desenvolver e Suportar (DS) trata do desenvolvimento integral dos serviços solicitados, o que inclui os serviços de suporte para os usuários e o gerenciamento de dados e recursos operacionais, além do gerenciamento da segurança e da continuidade.

Assinale:

Com relação às funções dos protocolos da família TCP/IP, analise as afirmativas a seguir.

I. UDP: controle de fluxo, entrega de pacotes não confiável.

II. TCP: retransmissão de pacotes perdidos, confirmação de entrega de pacotes.

III. IP: escolha do melhor caminho, confiabilidade na entrega de pacotes.

Assinale:

Considere o endereço 150.200.120.0 com máscara 255.255.255.0. Um administrador deseja dividir essa rede em sub‐redes, cada uma com um máximo de 16 máquinas por sub‐rede.

De modo a se evitar ao máximo o desperdício de endereços, assinale a alternativa que indica a máscara de sub‐rede.

Com relação às características dos padrões IEEE 802.11 para redes sem fio, analise as afirmativas a seguir.

I. IEEE 802.11b: atua na faixa de frequência de 5,0 GHZ e é suscetível a interferências de dispositivos como micro‐ondas.

II. IEEE 802.11g: atua na faixa de frequência de 5,0 GHZ e é compatível com o padrão IEEE 802.1b.

III. IEEE 802.11n: taxas de transferência chegam a 600 Mbps e é compatível com os padrões IEEE 802.1a, IEEE 802.1b e IEEE 802.1g.

Assinale:

Sobre Gerenciamento de Projetos, de acordo com o PMBOK, analise as afirmativas a seguir.

I. Gerenciamento de projetos é a aplicação de conhecimento, habilidades, ferramentas e técnicas às atividades do projeto a fim de atender a seus requisitos.

II. O gerenciamento é realizado através a aplicação e a integração apropriadas de 42 processos.

III. Os processos são agrupados em quatro grupos: iniciação, planejamento, execução e encerramento.

Assinale:

Alguns métodos utilizados nos processo de Gerenciamento de Projetos, de acordo com o PMBOK, estão relacionados a seguir.

I. Método da cadeia crítica;

II. Método do caminho crítico;

III. Método da variação de prazos. Os métodos/técnicas utilizados no processo “Desenvolver Cronograma” que visam à produção do cronograma do projeto, são:

Considere a lista de processos de desenvolvimento de software:

I. gerenciamento de configuração;

II. planejamento de projetos;

III. gerenciamento de riscos.

Os processos que pertencem ao nível 2 de maturidade do CMMI, são:

A respeito dos objetivos que pertencem especificamente à área de processo Gerência de Requisitos (Requirements Management), analise as afirmativas a seguir.

I. Obter o comprometimento dos participantes do projeto com os requisitos do projeto.

II. Manter um rastreio bidirecional dos requisitos.

III. Desenvolver um documento completo da especificação de requisitos do sistema.

Assinale:

Com relação à otimização do “backup”, analise as afirmativas a seguir.

I. O processamento adicional requerido para compressão de backups em fita é eliminado pela adição de processadores especializados em realizar as operações de compressão e descompressão.

II. A técnica de deduplicação pós‐processamento é mais eficiente do que a deduplicação “inline”, mas requer mais espaço em disco.

III. A técnica de deduplicação não pode ser aplicada para backup em fitas, mesmo que o “disk staging” esteja sendo utilizado.

Assinale: