Questões de Concurso

Comentadas para transpetro

Foram encontradas 2.032 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O Plano Nacional de Prevenção, Preparação e Resposta Rápida a Acidentes Ambientais com Produtos Perigosos (P2R2) originou-se da preocupação crescente relacionada aos riscos potenciais de contaminantes para a saúde humana e o meio ambiente.

Para que o referido Plano Nacional atinja seus objetivos, suas ações devem ser direcionadas segundo os enfoques

A textura do solo é uma importante característica para o direcionamento do seu uso, e parte de sua avaliação é expressa pela proporção dos componentes granulométricos.

Segundo a classificação utilizada no Brasil para o tamanho das partículas, o cascalho é menor que o(a)

Um projeto de investimento apresenta um fluxo de caixa. Para esse projeto, foi calculada uma taxa interna de retorno (TIR).

No sentido de aferir o cálculo da TIR, é possível utilizarem-se alguns mecanismos de validação, dentre estes o fluxo de caixa

Em relação a esses outros modelos/ferramentas, o BSC

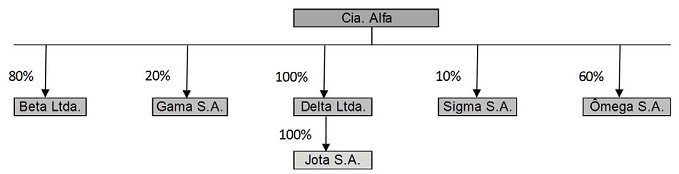

Considere a ilustração a seguir que apresenta as empresas relacionadas com a Cia. Alfa.

Os percentuais representam a participação da Cia. Alfa no patrimônio líquido de cada uma das entidades. Além disso, registra-se que a Cia. Alfa adquiriu a participação na Ômega com o objetivo de manter o investimento para venda.

Considerando essas informações e as disposições do CPC 36 para apresentação das demonstrações contábeis, as entidades

que devem ser consolidadas pela Cia. Alfa são, apenas

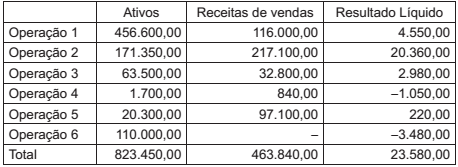

Uma companhia organiza a administração das suas operações em seis grupos, para os quais há gestores que acompanham seu desempenho. As informações sobre os grupos de operações para o último exercício estão apresentadas a seguir, com valores expressos em milhões de reais:

Considerando as informações apresentadas e as orientações do Pronunciamento Técnico CPC 22 - Informações por

Segmento, qual(is) operação(ões) não atinge(m) nenhum dos parâmetros mínimos para ser um segmento divulgável?

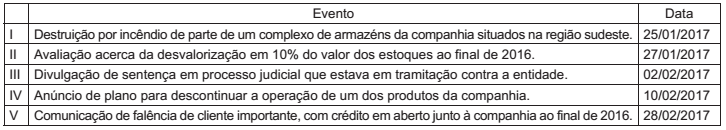

Durante os meses de janeiro e fevereiro de 2017 uma companhia registrou a ocorrência dos seguintes eventos:

Considerando que a diretoria autorizou a emissão das demonstrações contábeis em 25/02/2017, quais eventos originam

ajustes nas demonstrações contábeis de 2016?

O empresário Y, dono de empresa que produz pneus, deixa de pagar o ICMS incidente sobre o transporte de seus produtos, realizado por sua companhia e ocorrido em maio de 2012. A operação em questão foi declarada. Em janeiro de 2018, a Fazenda Pública estadual, percebendo que não verificou o ato sujeito à tributação, ajuíza execução fiscal para cobrar o montante devido.

Em qual momento acontece o início da contagem do prazo para que ocorra a extinção do crédito, com a homologação tácita do tributo?

Em 15 de dezembro de 2016, a União publicou decreto aumentando a alíquota do IPI incidente sobre geladeiras. O novo percentual observou os limites legais previamente estabelecidos. Tal Lei passou a vigorar a partir de sua data de publicação. X, empresário do setor afetado pela medida, entra em contato com o departamento jurídico de sua empresa para obter informações sobre a adequação da decisão adotada pelo governo.

O departamento jurídico da empresa, em consonância com a legislação vigente, informa a X que há violação do princípio da(do)

L mora em Recife, mas em férias no Rio de Janeiro, passeando pelo bairro de Madureira, choca o carro que dirigia no veículo conduzido por J, que reside em São Paulo. A responsabilidade de L pelo acidente é atestada pelo boletim de ocorrência lavrado logo após o acidente. Na ocasião, os envolvidos na colisão trocam telefones e endereços residenciais para que os custos do reparo no automóvel sejam arcados integralmente por L, uma vez que ele deu causa ao infortúnio. Todavia, sem L retornar às insistentes ligações de J, este é forçado a arcar com o valor referente ao reparo de seu veículo, realizado na oficina do seu cunhado Y, localizada em Niterói. Sem encontrar outros meios de reaver o prejuízo, J decide propor ação de reparação de dano.

A referida ação deve ser proposta APENAS

X, após solicitar, de forma insistente, que seu vizinho Y não deixasse seu cachorro solto nas áreas comuns do condomínio e não ser atendido, resolve mover ação judicial para ter seu pleito atendido. Na sala de mediação, em busca de alcançar um acordo com rapidez, o mediador R, pretendendo exercer uma postura colaborativa, utiliza técnicas de negociação, define em conjunto com as partes as regras procedimentais da audiência, sugere soluções para o litígio e estimula a cooperação entre todos.

Considerando-se o caso descrito e o Código de Processo Civil em vigor, o(a)

L, dona de casa e P, jogador de futebol, romperam o relacionamento amoroso que mantinham há nove anos, durante o qual nasceu J. Na vigência da relação, L dedicava-se a cuidar da filha, matriculada em uma escola particular de elite, e da casa em que moravam, em um condomínio fechado em um bairro nobre do Rio de Janeiro. Sem chegarem a um acordo sobre como viabilizar o sustento da menor, L promove ação de alimentos na qual pede a prestação mensal no valor de R$ 6 mil.

Ocorre que, no decorrer do trâmite da ação, P renova o contrato de trabalho com o clube em que competia por um valor três vezes maior ao que recebia anteriormente. Ao fim do processo, o juiz decide fixar em R$18 mil o valor da obrigação alimentícia devida por P.

Considerando a situação apresentada,

L, paciente de M, celebrou com ela contrato de prestação de serviços médicos, ficando ajustado que o pagamento seria realizado de forma fracionada, por meio da emissão de cheques pré-datados, em quantias a serem depositadas ao longo de quatro meses. Ocorre que, no decorrer do período, L perdeu o emprego, o que a deixou sem condições de honrar o pagamento da última parcela. Ultrapassado o prazo convencionado, o derradeiro cheque apresentado por M retornou por insuficiência de fundos, fato que levou L a figurar como inadimplente no serviço de proteção ao crédito. Após três meses, L conseguiu um novo emprego. Visando a sanar a dívida pendente, ela buscou estabelecer contato com M, sem sucesso, pois esta se havia mudado para destino incerto.

Considerando a situação apresentada, que ação judicial é cabível com a finalidade de saldar a dívida de L?

X contratou com Z, empresário, proprietário de uma casa de festas infantis, o aluguel do estabelecimento para comemorar o aniversário de sua filha. O valor relativo ao uso do espaço foi pago antecipadamente. Na data da festa, para surpresa de X, as portas do estabelecimento estavam trancadas, sem ninguém no local. Com o objetivo de ser ressarcido do prejuízo, X moveu ação contra Z, em que, na fase de execução, o juiz determinou on-line a penhora de aplicação financeira mantida pelo réu.

Diante do exposto,