Questões de Concurso

Comentadas para tce-sp

Foram encontradas 961 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Briga de irmãos... Nós éramos cinco e brigávamos muito, recordou Augusto, olhos perdidos num ponto X, quase sorrindo. Isto não quer dizer que nos detestássemos. Pelo contrário. A gente gostava bastante uns dos outros e não podia viver na separação. Se um de nós ia para o colégio (era longe o colégio, a viagem se fazia a cavalo, dez léguas na estrada lamacenta, que o governo não consertava), os outros ficavam tristes uma semana. Depois esqueciam, mas a saudade do mano muitas vezes estragava o nosso banho no poço, irritava ainda mais o malogro da caça de passarinho: “Se Miguel estivesse aqui, garanto que você não deixava o tiziu fugir”, gritava Édison. “Você assustou ele falando alto... Miguel te quebrava a cara”. Miguel era o mais velho, e fora fazer o seu ginásio. Não se sabe bem por que a sua presença teria impedido a fuga do pássaro, nem ainda por que o tapa no rosto de Tito, com o tiziu já longínquo, teria remediado o acontecimento. Mas o fato é que a figura de Miguel, evocada naquele instante, embalava nosso desapontamento e de certo modo participava dele, ajudando-nos a voltar para casa de mãos vazias e a enfrentar o risinho malévolo dos Guimarães: “O que é que vocês pegaram hoje?” “Nada”. Miguel era deste tamanho, impunha-se. Além disto, sabia palavras difíceis, inclusive xingamentos, que nos deixavam de boca aberta, ao explodirem na discussão, e que decorávamos para aplicar na primeira oportunidade, em nossas brigas particulares com os meninos da rua. Realmente, Miguel fazia muita falta, embora cada um de nós trouxesse na pele a marca de sua autoridade. E pensávamos com ânsia no seu regresso, um pouco para gozar de sua companhia, outro pouco para aprender nomes feios, e bastante para descontar os socos que ele nos dera, o miserável.

(Carlos Drummond de Andrade, A Salvação da Alma.

Em: O sorvete e outras histórias.)

Segundo o estudante do Instituto de Relações Internacionais (IRI) da USP e membro do Núcleo de Estudos em Tecnologia e Sociedade (Nets), Victor Veloso, o Brasil precisa de uma regulamentação quanto à proteção de dados na internet, ____________ de garantir a privacidade dos ____________ . Ele explica que as informações são coletadas em diversas plataformas, como Google e Facebook, com o consentimento dos usuários nos termos de uso. No entanto, o risco está na utilização dos dados para além de interesses econômicos, com ________ repasses aos governos. O estudante considera que a vigilância e a captação dos dados pode retirar a privacidade das pessoas e cercear sua liberdade. A _________ Direitos na Rede promove a campanha “Seus dados são você: Liberdade, proteção, regulação para tratar da garantia de privacidade dos dados na internet brasileira”.

(http://jornal.usp.br. Adaptado)

De acordo com a norma-padrão, as lacunas do texto devem ser preenchidas, respectivamente, com:

Leia a charge para responder à questão.

Leia a charge para responder à questão.

Avaliar os servidores

Instituições funcionam bem quando conseguem promover os incentivos corretos. Em se tratando do serviço público, isso significa recompensar o mérito e o esforço, evitando que funcionários sucumbam às forças da inércia.

Uma das razões do fracasso do socialismo real, recorde-se, foi a ausência de estímulos do gênero aos trabalhadores. Para estes, a escolha racional era não chamar a atenção dos superiores, negativa ou positivamente.

A gestão de pessoal no Estado brasileiro não chega a reproduzir um modelo soviético, mas carece de sistema eficaz de incentivos e sanções. Com efeito, políticas de bônus por produtividade nas carreiras públicas ainda são tímidas e raramente bem desenhadas.

Já a dispensa de servidores por insuficiência de desempenho, embora prevista na Constituição, não pode ser posta em prática porque o Congresso nunca elaborou uma lei complementar que regulamentasse a avaliação dos profissionais, como a Carta exige.

Vislumbra-se, agora, uma possibilidade de avanço. Discute-se no Senado projeto que cria um sistema de avaliação periódica, a ser adotado por União, Estados e municípios, que poderá levar à exoneração de servidores que obtenham, por sucessivas vezes (o número exato ainda é objeto de negociação), notas inferiores a 30% da pontuação máxima.

Será ingenuidade, entretanto, contar com uma aprovação fácil – os sindicatos da categoria já se mobilizam contra o texto.

Tampouco se deve imaginar que basta uma lei para alterar o statu quo. Sistemas de avaliação de servidores já existentes em alguns órgãos muitas vezes não passam de um jogo de cena corporativista, que acaba por distribuir premiações quase generalizadas.

As dificuldades, contudo, não podem ser pretexto para o imobilismo. O projeto se apresenta como um passo inicial importante; uma vez posto em prática, a experiência servirá de base para eventuais aperfeiçoamentos.

(Editorial. Folha de S.Paulo, 29.09.2017. Adaptado)

Avaliar os servidores

Instituições funcionam bem quando conseguem promover os incentivos corretos. Em se tratando do serviço público, isso significa recompensar o mérito e o esforço, evitando que funcionários sucumbam às forças da inércia.

Uma das razões do fracasso do socialismo real, recorde-se, foi a ausência de estímulos do gênero aos trabalhadores. Para estes, a escolha racional era não chamar a atenção dos superiores, negativa ou positivamente.

A gestão de pessoal no Estado brasileiro não chega a reproduzir um modelo soviético, mas carece de sistema eficaz de incentivos e sanções. Com efeito, políticas de bônus por produtividade nas carreiras públicas ainda são tímidas e raramente bem desenhadas.

Já a dispensa de servidores por insuficiência de desempenho, embora prevista na Constituição, não pode ser posta em prática porque o Congresso nunca elaborou uma lei complementar que regulamentasse a avaliação dos profissionais, como a Carta exige.

Vislumbra-se, agora, uma possibilidade de avanço. Discute-se no Senado projeto que cria um sistema de avaliação periódica, a ser adotado por União, Estados e municípios, que poderá levar à exoneração de servidores que obtenham, por sucessivas vezes (o número exato ainda é objeto de negociação), notas inferiores a 30% da pontuação máxima.

Será ingenuidade, entretanto, contar com uma aprovação fácil – os sindicatos da categoria já se mobilizam contra o texto.

Tampouco se deve imaginar que basta uma lei para alterar o statu quo. Sistemas de avaliação de servidores já existentes em alguns órgãos muitas vezes não passam de um jogo de cena corporativista, que acaba por distribuir premiações quase generalizadas.

As dificuldades, contudo, não podem ser pretexto para o imobilismo. O projeto se apresenta como um passo inicial importante; uma vez posto em prática, a experiência servirá de base para eventuais aperfeiçoamentos.

(Editorial. Folha de S.Paulo, 29.09.2017. Adaptado)

Avaliar os servidores

Instituições funcionam bem quando conseguem promover os incentivos corretos. Em se tratando do serviço público, isso significa recompensar o mérito e o esforço, evitando que funcionários sucumbam às forças da inércia.

Uma das razões do fracasso do socialismo real, recorde-se, foi a ausência de estímulos do gênero aos trabalhadores. Para estes, a escolha racional era não chamar a atenção dos superiores, negativa ou positivamente.

A gestão de pessoal no Estado brasileiro não chega a reproduzir um modelo soviético, mas carece de sistema eficaz de incentivos e sanções. Com efeito, políticas de bônus por produtividade nas carreiras públicas ainda são tímidas e raramente bem desenhadas.

Já a dispensa de servidores por insuficiência de desempenho, embora prevista na Constituição, não pode ser posta em prática porque o Congresso nunca elaborou uma lei complementar que regulamentasse a avaliação dos profissionais, como a Carta exige.

Vislumbra-se, agora, uma possibilidade de avanço. Discute-se no Senado projeto que cria um sistema de avaliação periódica, a ser adotado por União, Estados e municípios, que poderá levar à exoneração de servidores que obtenham, por sucessivas vezes (o número exato ainda é objeto de negociação), notas inferiores a 30% da pontuação máxima.

Será ingenuidade, entretanto, contar com uma aprovação fácil – os sindicatos da categoria já se mobilizam contra o texto.

Tampouco se deve imaginar que basta uma lei para alterar o statu quo. Sistemas de avaliação de servidores já existentes em alguns órgãos muitas vezes não passam de um jogo de cena corporativista, que acaba por distribuir premiações quase generalizadas.

As dificuldades, contudo, não podem ser pretexto para o imobilismo. O projeto se apresenta como um passo inicial importante; uma vez posto em prática, a experiência servirá de base para eventuais aperfeiçoamentos.

(Editorial. Folha de S.Paulo, 29.09.2017. Adaptado)

Considere a seguinte oração do 5° parágrafo: Vislumbra-se, agora, uma possibilidade de avanço.

Assinale a alternativa em que a concordância do sujeito com o verbo ocorre pelo mesmo motivo que na oração transcrita, em que a palavra “se” é um pronome apassivador.

Avaliar os servidores

Instituições funcionam bem quando conseguem promover os incentivos corretos. Em se tratando do serviço público, isso significa recompensar o mérito e o esforço, evitando que funcionários sucumbam às forças da inércia.

Uma das razões do fracasso do socialismo real, recorde-se, foi a ausência de estímulos do gênero aos trabalhadores. Para estes, a escolha racional era não chamar a atenção dos superiores, negativa ou positivamente.

A gestão de pessoal no Estado brasileiro não chega a reproduzir um modelo soviético, mas carece de sistema eficaz de incentivos e sanções. Com efeito, políticas de bônus por produtividade nas carreiras públicas ainda são tímidas e raramente bem desenhadas.

Já a dispensa de servidores por insuficiência de desempenho, embora prevista na Constituição, não pode ser posta em prática porque o Congresso nunca elaborou uma lei complementar que regulamentasse a avaliação dos profissionais, como a Carta exige.

Vislumbra-se, agora, uma possibilidade de avanço. Discute-se no Senado projeto que cria um sistema de avaliação periódica, a ser adotado por União, Estados e municípios, que poderá levar à exoneração de servidores que obtenham, por sucessivas vezes (o número exato ainda é objeto de negociação), notas inferiores a 30% da pontuação máxima.

Será ingenuidade, entretanto, contar com uma aprovação fácil – os sindicatos da categoria já se mobilizam contra o texto.

Tampouco se deve imaginar que basta uma lei para alterar o statu quo. Sistemas de avaliação de servidores já existentes em alguns órgãos muitas vezes não passam de um jogo de cena corporativista, que acaba por distribuir premiações quase generalizadas.

As dificuldades, contudo, não podem ser pretexto para o imobilismo. O projeto se apresenta como um passo inicial importante; uma vez posto em prática, a experiência servirá de base para eventuais aperfeiçoamentos.

(Editorial. Folha de S.Paulo, 29.09.2017. Adaptado)

Avaliar os servidores

Instituições funcionam bem quando conseguem promover os incentivos corretos. Em se tratando do serviço público, isso significa recompensar o mérito e o esforço, evitando que funcionários sucumbam às forças da inércia.

Uma das razões do fracasso do socialismo real, recorde-se, foi a ausência de estímulos do gênero aos trabalhadores. Para estes, a escolha racional era não chamar a atenção dos superiores, negativa ou positivamente.

A gestão de pessoal no Estado brasileiro não chega a reproduzir um modelo soviético, mas carece de sistema eficaz de incentivos e sanções. Com efeito, políticas de bônus por produtividade nas carreiras públicas ainda são tímidas e raramente bem desenhadas.

Já a dispensa de servidores por insuficiência de desempenho, embora prevista na Constituição, não pode ser posta em prática porque o Congresso nunca elaborou uma lei complementar que regulamentasse a avaliação dos profissionais, como a Carta exige.

Vislumbra-se, agora, uma possibilidade de avanço. Discute-se no Senado projeto que cria um sistema de avaliação periódica, a ser adotado por União, Estados e municípios, que poderá levar à exoneração de servidores que obtenham, por sucessivas vezes (o número exato ainda é objeto de negociação), notas inferiores a 30% da pontuação máxima.

Será ingenuidade, entretanto, contar com uma aprovação fácil – os sindicatos da categoria já se mobilizam contra o texto.

Tampouco se deve imaginar que basta uma lei para alterar o statu quo. Sistemas de avaliação de servidores já existentes em alguns órgãos muitas vezes não passam de um jogo de cena corporativista, que acaba por distribuir premiações quase generalizadas.

As dificuldades, contudo, não podem ser pretexto para o imobilismo. O projeto se apresenta como um passo inicial importante; uma vez posto em prática, a experiência servirá de base para eventuais aperfeiçoamentos.

(Editorial. Folha de S.Paulo, 29.09.2017. Adaptado)

Avaliar os servidores

Instituições funcionam bem quando conseguem promover os incentivos corretos. Em se tratando do serviço público, isso significa recompensar o mérito e o esforço, evitando que funcionários sucumbam às forças da inércia.

Uma das razões do fracasso do socialismo real, recorde-se, foi a ausência de estímulos do gênero aos trabalhadores. Para estes, a escolha racional era não chamar a atenção dos superiores, negativa ou positivamente.

A gestão de pessoal no Estado brasileiro não chega a reproduzir um modelo soviético, mas carece de sistema eficaz de incentivos e sanções. Com efeito, políticas de bônus por produtividade nas carreiras públicas ainda são tímidas e raramente bem desenhadas.

Já a dispensa de servidores por insuficiência de desempenho, embora prevista na Constituição, não pode ser posta em prática porque o Congresso nunca elaborou uma lei complementar que regulamentasse a avaliação dos profissionais, como a Carta exige.

Vislumbra-se, agora, uma possibilidade de avanço. Discute-se no Senado projeto que cria um sistema de avaliação periódica, a ser adotado por União, Estados e municípios, que poderá levar à exoneração de servidores que obtenham, por sucessivas vezes (o número exato ainda é objeto de negociação), notas inferiores a 30% da pontuação máxima.

Será ingenuidade, entretanto, contar com uma aprovação fácil – os sindicatos da categoria já se mobilizam contra o texto.

Tampouco se deve imaginar que basta uma lei para alterar o statu quo. Sistemas de avaliação de servidores já existentes em alguns órgãos muitas vezes não passam de um jogo de cena corporativista, que acaba por distribuir premiações quase generalizadas.

As dificuldades, contudo, não podem ser pretexto para o imobilismo. O projeto se apresenta como um passo inicial importante; uma vez posto em prática, a experiência servirá de base para eventuais aperfeiçoamentos.

(Editorial. Folha de S.Paulo, 29.09.2017. Adaptado)

Avaliar os servidores

Instituições funcionam bem quando conseguem promover os incentivos corretos. Em se tratando do serviço público, isso significa recompensar o mérito e o esforço, evitando que funcionários sucumbam às forças da inércia.

Uma das razões do fracasso do socialismo real, recorde-se, foi a ausência de estímulos do gênero aos trabalhadores. Para estes, a escolha racional era não chamar a atenção dos superiores, negativa ou positivamente.

A gestão de pessoal no Estado brasileiro não chega a reproduzir um modelo soviético, mas carece de sistema eficaz de incentivos e sanções. Com efeito, políticas de bônus por produtividade nas carreiras públicas ainda são tímidas e raramente bem desenhadas.

Já a dispensa de servidores por insuficiência de desempenho, embora prevista na Constituição, não pode ser posta em prática porque o Congresso nunca elaborou uma lei complementar que regulamentasse a avaliação dos profissionais, como a Carta exige.

Vislumbra-se, agora, uma possibilidade de avanço. Discute-se no Senado projeto que cria um sistema de avaliação periódica, a ser adotado por União, Estados e municípios, que poderá levar à exoneração de servidores que obtenham, por sucessivas vezes (o número exato ainda é objeto de negociação), notas inferiores a 30% da pontuação máxima.

Será ingenuidade, entretanto, contar com uma aprovação fácil – os sindicatos da categoria já se mobilizam contra o texto.

Tampouco se deve imaginar que basta uma lei para alterar o statu quo. Sistemas de avaliação de servidores já existentes em alguns órgãos muitas vezes não passam de um jogo de cena corporativista, que acaba por distribuir premiações quase generalizadas.

As dificuldades, contudo, não podem ser pretexto para o imobilismo. O projeto se apresenta como um passo inicial importante; uma vez posto em prática, a experiência servirá de base para eventuais aperfeiçoamentos.

(Editorial. Folha de S.Paulo, 29.09.2017. Adaptado)

Leia a charge para responder à questão.

Leia a charge para responder à questão.

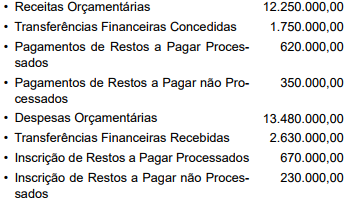

As seguintes contas foram extraídas do Balanço Financeiro de um ente público encerrado em 31-12-20x1, em R$:

Sabendo-se que o saldo do balanço financeiro no exercício anterior foi de R$ 860.000,00 e que os únicos recebimentos

e pagamentos extraorçamentários referem-se à

inscrição e aos pagamentos de restos a pagar, o saldo do

balanço financeiro do exercício será, em R$: