Questões de Concurso

Comentadas para gerente de segurança

Foram encontradas 209 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

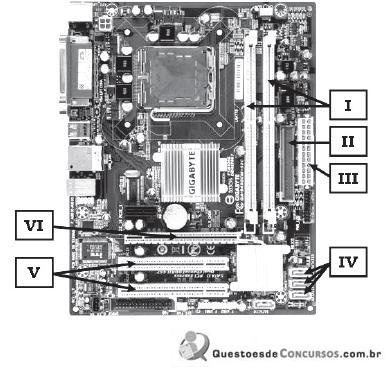

Na versão offboard, as placas de memória DDR, de vídeo com 256 MB e de rede 10/100 Mbps devem ser instaladas, respectivamente, no slot e barramentos identificados por:

Analise as afirmativas a seguir.

I. É possível que 4 pessoas desse grupo pratiquem exclusivamente basquete.

II. É possível que 5 pessoas desse grupo pratiquem exclusivamente natação.

III. É possível que nenhuma pessoa desse grupo pratique exclusivamente vôlei.

Assinale:

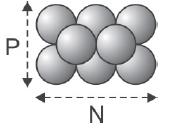

A base do empilhamento tem sempre a forma de um retângulo (não se esqueça de que quadrados são também retângulos). A quantidade de laranjas na base e a sua disposição acabam por determinar a quantidade máxima de laranjas que podem ser empilhadas.

Na ilustração a seguir, há 6 laranjas na base dispostas de modo que N = 3 e P = 2. A quantidade máxima de empilhamento é 8.

Com base nas informações acima e adotando-se como convenção que N não pode ser menor do que P, assinale a alternativa correta.

A esse respeito, é correto afirmar que:

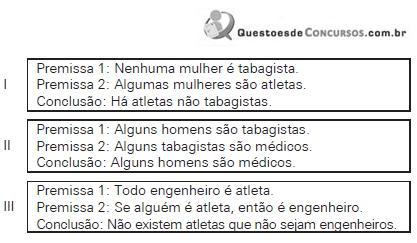

As premissas são juízos que precedem a conclusão. Em um silogismo, a conclusão é consequência necessária das premissas.

São dados 3 conjuntos formados por 2 premissas verdadeiras e 1 conclusão não necessariamente verdadeira.

Assinale: