Questões de Concurso

Comentadas para técnico administrativo

Foram encontradas 6.710 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Assinale a alternativa que preenche corretamente a lacuna do trecho acima.

I. Em nenhuma hipótese poderá haver redução do percentual de Incentivo à Qualificação percebido pelo servidor.

II. O Incentivo à Qualificação é direito exclusivo dos servidores ativos. Aposentados e instituidores de pensão não fazem jus a esse incentivo.

III. A fim de assegurar a isonomia, em nenhuma hipótese o servidor poderá ser movimentado para ambiente organizacional diferente daquele que ensejou a percepção do Incentivo à Qualificação.

Quais estão corretas?

(Disponível em: biblioo.info/as-bibliotecas-e-suas-diversas-funcoes/ – texto adaptado especialmente para esta prova).

(Disponível em: biblioo.info/as-bibliotecas-e-suas-diversas-funcoes/ – texto adaptado especialmente para esta prova).

(Disponível em: biblioo.info/as-bibliotecas-e-suas-diversas-funcoes/ – texto adaptado especialmente para esta prova).

I. O texto e a charge abordam a função das bibliotecas.

E

II. Reforçam seu caráter exclusivo de repositório de informações.

A respeito dessas asserções, assinale a alternativa correta.

I – Podem rodar em computadores, smartphones e em outros dispositivos eletrônicos.

II – São permanentes e não podem ser alterados ou atualizados.

III – Administram os recursos do computador e fornecem aos usuários uma maneira de interagir com o hardware.

IV – São responsáveis por criar documentos de texto, planilhas e apresentações de slides.

V – São tipos de softwares proprietários, e não há opções de código aberto disponíveis.

Está(ão) correta(s):

I – Os ataques de phishing podem ocorrer por meio de e-mails disfarçados para parecerem confiáveis e de fontes seguras.

II – Os ataques de phishing são impossíveis de ocorrer em dispositivos móveis, como smartphones e tablets.

III – No caso de ataques de phishing, o objetivo é obter informações sensíveis, como nomes de usuário, senhas e detalhes do cartão de crédito.

IV – Os ataques de phishing não são uma ameaça à segurança da informação.

V – Os ataques de phishing visam causar danos ao hardware do computador.

Está(ão) correta(s):

Complete as lacunas com I, II, III, IV ou V e assinale a alternativa correta.

28.1 Softwares aplicativos se referem a programas que executam funções específicas para usuários finais, e softwares utilitários se referem a programas que adicionam funcionalidades, contribuindo para um melhor desempenho do computador.

Como exemplo de Software aplicativo podemos citar _______________.

I – o desfragmentador do disco rígido do computador.

II – o compactador de arquivos Winzip.

III – o organizador de arquivos do sistema operacional.

IV – o formatador do disco rígido do computador.

V – o navegador de internet Opera.

28.2 O _______________ é responsável por traduzir nomes de domínio em endereços IP.

I – DNS.

II – HTTP.

III – SMTP.

IV – HTTPS.

V – IPv4.

28.3 _______________ é uma sequência de caracteres que identifica um recurso em um website, como um arquivo.

I – SSH.

II – URL.

III – IMAP.

IV – FTP.

V – VNC.

28.4 Um _______________ pode ser um equipamento eletrônico portátil, como smartphone ou tablet, que permite a conexão à internet e a execução de aplicativos.

I – Roteador.

II – Microcomputador.

III – Dispositivo móvel.

IV – Servidor.

V – Mainframe.

28.5 A transferência de dados por meio de uma _______________ é a maneira mais rápida de transferir arquivos entre computadores e smartphones ou vice-versa.

I – conexão via cartão microSD.

II – conexão via Unidade de Nuvem.

III – conexão via Bluetooth.

IV – conexão via cabo USB.

V – conexão via aplicativo das lojas de APP.

Assinale a alternativa que apresenta a sequência correta do preenchimento das respostas 28.1 a 28.5.

27.1 ( ) Um cliente de e-mail é um software instalado em seu computador.

27.2 ( ) Um cliente de e-mail é acessível apenas em um dispositivo específico.

27.3 ( ) Um provedor de webmail é um programa específico instalado no computador local.

27.4 ( ) Um provedor de webmail é um serviço online.

27.5 ( ) Um cliente de e-mail oferece mais controle sobre os e-mails.

27.6 ( ) Um cliente de e-mail oferece apenas recursos básicos de envio e recebimento de e-mails.

27.7 ( ) Um provedor de webmail proporciona praticidade e facilidade de acesso.

27.8 ( ) Um provedor de webmail não permite o acesso off-line aos e-mails.

27.9 ( ) Um cliente de e-mail é limitado a um único provedor de e-mail.

27.10 ( ) Um cliente de e-mail pode ser configurado para várias contas.

Assinale a alternativa que apresenta a sequência correta.

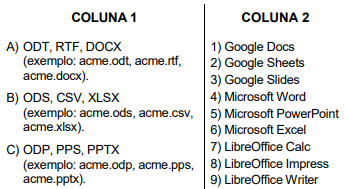

Assinale a alternativa que associa corretamente os softwares às extensões de arquivo.

I. O trabalho desenvolvido pelo funcionário de atendimento é considerado atividade de mediação entre as finalidades da instituição e os objetivos do usuário.

II. Quando pensamos nas causas que nos levam a fazer uma avaliação positiva ou negativa do atendimento recebido, podemos enumerar fatores que nem sempre dizem respeito exatamente ao serviço desejado ou produto adquirido. Isso gera expectativa.

Diante do exposto, assinale a alternativa correta.