Questões de Concurso

Para infraero

Foram encontradas 1.657 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

normalmente é uma das formas de ataque ativo. Por exemplo, sequências de autenticação podem ser captadas e reproduzidas depois que houver uma sequência de autenticação válida, permitindo assim que uma entidade autorizada com poucos privilégios obtenha privilégios extras, imitando uma entidade que tenha esses privilégios. A

normalmente é uma das formas de ataque ativo. Por exemplo, sequências de autenticação podem ser captadas e reproduzidas depois que houver uma sequência de autenticação válida, permitindo assim que uma entidade autorizada com poucos privilégios obtenha privilégios extras, imitando uma entidade que tenha esses privilégios. A  impede ou inibe o uso ou gerenciamento normal das instalações de comunicação. Esse ataque pode ter um alvo específico; por exemplo, uma entidade pode suprimir todas as mensagens dirigidas a determinado destino. Pode ainda interromper uma rede inteira, seja desativando a rede ou sobrecarregando-a com mensagens, a fim de prejudicar o desempenho. A técnica de defesa comum contra ataques de

impede ou inibe o uso ou gerenciamento normal das instalações de comunicação. Esse ataque pode ter um alvo específico; por exemplo, uma entidade pode suprimir todas as mensagens dirigidas a determinado destino. Pode ainda interromper uma rede inteira, seja desativando a rede ou sobrecarregando-a com mensagens, a fim de prejudicar o desempenho. A técnica de defesa comum contra ataques de  é a criptografia.

é a criptografia. As lacunas I, II e III são preenchidas correta e respectivamente por:

I. Envolve a detecção de padrões incomuns de atividade ou padrões de atividade sabidamente relacionados a intrusões.

II. Podem ser utilizados sistemas de armadilha (honeypots), planejados para atrair um atacante em potencial para longe dos sistemas críticos.

III. É baseada na suposição de que o comportamento do intruso é muito semelhante ao comportamento de um usuário legítimo, de maneira que não podem ser quantificadas.

IV. Não permite a coleta de informações relevantes e/ou seguras sobre as técnicas de intrusão.

Está correto o que consta em

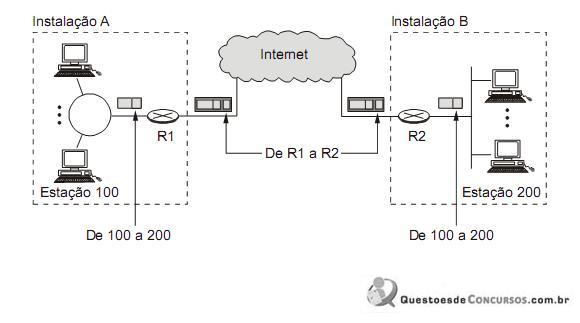

Trata-se de uma rede

I. Considerando os cuidados com os aspectos de confidencialidade, os incidentes de segurança da informação podem ser utilizados em treinamento de conscientização como exemplos do que poderia ocorrer, como responder a tais incidentes e como evitá-los futuramente.

II. Um mau funcionamento ou outras anomalias de comportamento de sistemas podem ser um indicador de um ataque de segurança ou violação de segurança e, portanto, convém que sejam notificados como um evento de segurança da informação.

III. Convém que os funcionários, fornecedores e terceiros sejam alertados para não tentarem averiguar uma fragilidade de segurança da informação suspeita. Testar fragilidades pode ser interpretado como um uso impróprio potencial do sistema e também pode causar danos ao sistema ou serviço de informação, resultando em responsabilidade legal ao indivíduo que efetuar o teste.

IV. Convém que, adicionalmente à notificação de eventos de segurança da informação e fragilidades, o monitoramento de sistemas, alertas e vulnerabilidades seja utilizado para a detecção de incidentes de segurança da informação.

Está correto o que consta em

I. Conecta-se a arquivos executáveis e se replica quando o programa infectado é executado, localizando outros arquivos executáveis para infectar.

II. É um ponto de entrada secreto para um programa, que permite que alguém, ciente desse ponto de entrada, obtenha acesso sem passar pelos procedimentos normais de acesso de segurança.

III. Muda a cada infecção se reescrevendo completamente a cada iteração, aumentando a dificuldade de detecção.

IV. Pode ser replicar e enviar cópias de si mesmo de um computador para outro através de conexões de rede. Na chegada, pode ser ativado para replicar-se e propagar-se novamente. Busca ativamente máquinas para infectar e cada máquina infectada serve como uma plataforma de lançamento automatizada para ataques a outras máquinas.

Os itens I, II, III e IV referem-se respectivamente a:

I. O desenvolvimento e manutenção de sistemas deve considerar todos os aspectos que são contemplados pela segurança da informação: controle de acesso, trilha de auditoria e disponibilidade dos recursos de informação.

II. O processo de segurança da informação não precisa participar de todo o trabalho de engenharia do sistema. Basta participar das fases de modelagem, construção e instalação.

III. Os requisitos de segurança devem ser incorporados aos requisitos de desenvolvimento de sistema interno, mas não terceirizado.

IV. Os programas desenvolvidos/adquiridos devem ser testados adequadamente com o objetivo de não ocorrer problemas quando a aplicação já estiver em funcionamento normal no ambiente de produção.

Está correto o que consta em

texto seguinte.