Questões de Concurso

Para ufsc

Foram encontradas 2.165 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Muitos algoritmos de ordenação de números armazenados em array necessitam fazer comparações (verificar se um número é menor, igual ou maior que outro número) e trocas (mudar a posição dos números dentro do array).

Considere o problema de ordenar um array contendo N números inteiros. Se for utilizado o Método da Bolha, qual é o menor número possível de trocas para ordenar completamente o array?

I. Utilizar credenciais do banco de dados com permissão de somente-leitura evita ataques de injeção de SQL (SQL injection).

II. A utilização de certificados digitais pelos usuários (como o e-CPF) pode dispensar a necessidade de autenticação por meio de nome de usuário e senha.

III. Entrar suas credenciais apenas em sites com conexão segura (HTTPS) evita o comprometimento de senhas por registro de teclado (keyloggers).

Assinale a alternativa CORRETA.

No ambiente há N servidores com a mesma capacidade de armazenamento disponível, onde N é maior que F. Considere a necessidade de armazenar 4TB com uma resiliência de 2 servidores dividindo os arquivos em 6 partes.

Assinale a alternativa que apresenta CORRETAMENTE a capacidade mínima de armazenamento disponível no ambiente para atender a essa demanda.

I. Um dado codificado por uma chave privada pode ser decodificado pela mesma chave privada.

II. Um dado codificado por uma chave pública pode ser decodificado por sua chave privada correspondente.

III. Um dado codificado por uma chave privada pode ser decodificado pela mesma chave privada e por sua chave pública correspondente.

Assinale a alternativa CORRETA.

I. O comando “service” permite iniciar, finalizar e verificar o status de serviços do sistema.

II. O comando “apt” permite buscar, instalar e remover pacotes no sistema.

III. O comando “ip” contempla funcionalidades presentes em diferentes comandos de rede, como “ifconfig”, “route” e “arp”.

Assinale a alternativa CORRETA.

“O protocolo _______ permite acessar _______ que são _______ através do protocolo _______”.

I. O módulo xDebug permite verificar quantas vezes uma função foi chamada em uma execução (profiling).

II. O PHP-FPM e o servidor web rodam como processos distintos.

III. O parâmetro open_short_tags determina se é possível iniciar e finalizar o escopo do PHP com "<?" e "?>".

Assinale a alternativa CORRETA.

I. Possibilita divulgar o endereço do servidor de tempo (NTP).

II. Permite divulgar o endereço de um servidor de inicialização (boot) remoto.

III. Pode ser responsável por gerenciar uma ou mais redes, mesmo não estando na mesma VLAN (camada 2) que elas.

Assinale a alternativa CORRETA.

I. O registro PTR é designado para mapear nomes (domínios e/ou subdomínios) para endereços IP.

II. O registro MX de um domínio indica o servidor em que os e-mails deste domínio devem ser entregues.

III. A presença de um servidor web em um domínio demanda a criação de um registro CNAME com o valor “www” no mesmo.

Assinale a alternativa CORRETA.

I. a criação de snapshots de volume de dados (dataset).

II. a compressão de dados com múltiplos algoritmos de compressão.

III. o envio de volumes de dados e snapshots para servidores remotos.

Assinale a alternativa CORRETA.

Assinale a alternativa CORRETA.

Qual ferramenta possibilita identificar se uma porta está acessível em um servidor remoto?

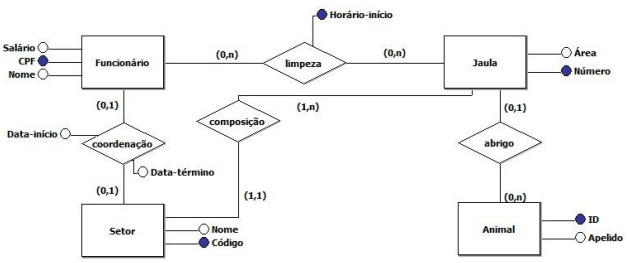

Com relação à conversão dessa modelagem conceitual para um banco de dados relacional, assinale a alternativa CORRETA.

Funcionário (ID, Nome, Salário, Cod-Depto)

Departamento (Cod-Depto, Nome)

A chave primária da tabela “Funcionário” é o atributo “ID” e a chave primária da tabela “Departamento” é o atributo “Cod-Depto”. O atributo “Cod-Depto” na tabela “Funcionário” é uma chave estrangeira para a tabela “Departamento”, indicando o departamento onde o funcionário trabalha. Considere ainda a seguinte consulta formulada na linguagem SQL:

SELECT f1.*

FROM Funcionário f1, Departamento d, Funcionário f2 WHERE f1.salário < f2.salário

AND f1.Cod-Depto != f2.Cod-Depto

AND d.Cod-Depto = f2.Cod-Depto

AND d.Nome = ‘Marketing’

Assinale a alternativa que descreve CORRETAMENTE a intenção dessa consulta.

I. Refatoração é o processo de modificação de um software para aprimorar sua estrutura, porém sem alterar seu comportamento externo.

II. A transferência de um método ou atributo de sua classe original para uma subclasse ou superclasse caracteriza uma ação de refatoração.

III. Criar uma nova classe em um programa caracteriza uma ação de refatoração.

IV. Criar uma interface web, idêntica à interface original, para um programa que não foi inicialmente desenvolvido como aplicação web caracteriza uma ação de refatoração.

Assinale a alternativa CORRETA.

_________ são declarações de serviços que o sistema deve prover, descrevendo o que o sistema deve fazer.

_________ descrevem restrições sobre os serviços ou funções oferecidos pelo sistema, não estando diretamente associados com funções presentes no software.

_________ são requisitos que se originam do domínio da aplicação do sistema e que refletem características desse domínio.

O padrão de projeto _________ assegura que uma classe gere apenas uma instância e forneça acesso a essa instância.

O padrão de projeto _________ organiza objetos em estruturas de árvore para representar hierarquias todo-parte. Esse padrão permite que clientes tratem objetos individuais e coleções de objetos de maneira uniforme.

O padrão de projeto _________ acrescenta responsabilidades adicionais a um objeto dinamicamente. Esse padrão fornece uma alternativa flexível para a extensão de funcionalidade em relação à solução por meio de herança.

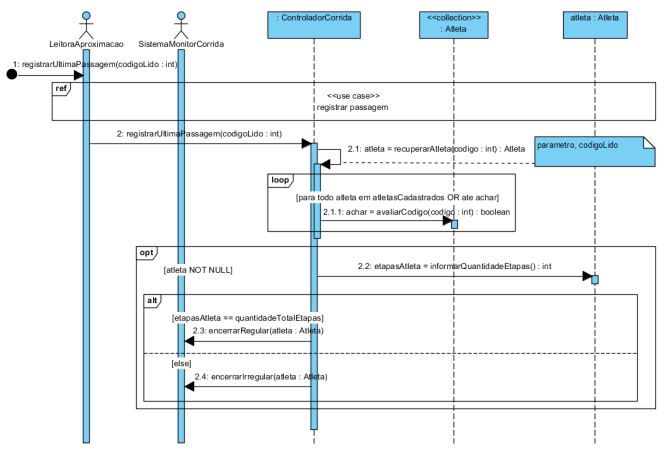

I. Pode-se afirmar que há um relacionamento de inclusão entre os casos de uso “registrar última passagem” e “registrar passagem”.

II. Pode-se afirmar que há um relacionamento de extensão entre os casos de uso “registrar última passagem” e “registrar passagem”.

III. Todas as mensagens contidas no diagrama serão enviadas em todas as ocorrências do caso de uso “registrar última passagem”.

IV. O diagrama contém um fragmento combinado (combined fragment) com operador afirmação (assertion).

V. O fragmento combinado (combined fragment) com operador laço (loop) estabelece que a mensagem nele contida pode ser enviada mais de uma vez.

VI. É possível que, em uma ocorrência do caso de uso “registrar última passagem”, todas as quatro mensagens contidas em todos os três fragmentos combinados (combined fragments) do diagrama deixem de ser enviadas.

Assinale a alternativa CORRETA.