Questões de Concurso

Para sefaz-rs

Foram encontradas 1.228 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Julgue os itens a seguir, acerca de segurança da informação.

I São exemplos de ameaças as contas sem senhas ou configurações erradas em serviços DNS, FTP e SMTP.

II Não repúdio indica que o remetente de uma mensagem não deve ser capaz de negar que enviou a mensagem.

III Vulnerabilidade é a fragilidade de um ativo ou de um grupo de ativos que pode ser explorada.

IV Pessoas não são consideradas ativos de segurança da informação.

Estão certos apenas os itens

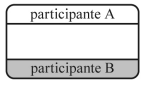

De acordo com a BPMN, o símbolo precedente descreve

O diretor de TI de uma empresa pública de pequeno porte deseja melhorar a governança e a gestão de TI dessa empresa.

Nesse caso, a aplicação do COBIT 5

O diretor de TI de determinado órgão implantou, de acordo com a ITIL v3, os processos voltados para gerenciar mudanças, gerenciar problemas e gerenciar a continuidade de serviço.

Nessa situação, a implantação do COBIT 5 para as mesmas finalidades mencionadas seria

Ao final da implementação de uma aplicação de TI, um auditor verificou que houve falha no momento de priorizar e equilibrar programas e serviços com base nas demandas e nas restrições de financiamento.

À luz do COBIT 5, é correto inferir que a falha decorreu de erro na aplicação do processo

Ao rever a aplicação da ITIL em determinado órgão, um auditor verificou que os processos gerenciamento da mudança e gerenciamento da configuração e de ativos de serviço atuavam em outros estágios além daquele em que se encontram organizados na ITIL v3.

À luz da ITIL v3, infere-se desse achado da auditoria

No desenvolvimento de um produto, verificou-se que não havia identificação de precedência entre algumas atividades antes do início das execuções.

De acordo com o PMBOK, a representação das relações lógicas entre as atividades do projeto é obtida com