Questões Militares

Para tecnologia da informação

Foram encontradas 100 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Segundo a Cartilha de Segurança para a Internet (2012),

publicada no site cert.br, para permitir que se possam

aplicar, na Internet, cuidados similares aos que costumam

ser tomados no dia a dia, é necessário que os serviços

disponibilizados e as comunicações realizadas pela

Internet garantam alguns requisitos básicos de segurança,

EXCETO:

Segundo Sommerville (2011), um sistema responde aos estímulos de seu ambiente. Esses estímulos podem ser de dois tipos:

• Dados - alguns dados que chegam precisam ser processados pelo sistema; e

• Eventos - alguns eventos que acontecem disparam o processamento do sistema.

O modelo de sistema que mostra o que acontece ou deve acontecer quando o sistema responde a um estímulo de seu ambiente é denominado modelo:

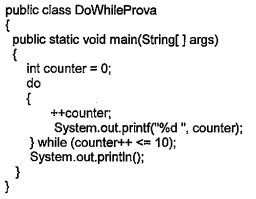

Analise o código Java abaixo.

Após a execução do código acima, qual será o resultado

exibido?

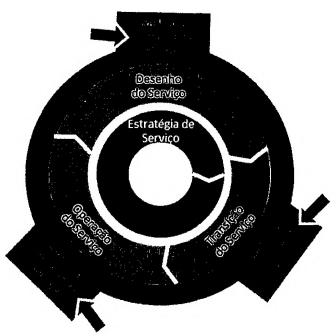

Observe a seguinte figura que ilustra um modelo para Gerenciamento de Serviços de Tecnologia da Informação (TI).

Segundo Fernandes e Abreu (2014), assinale a opção que

apresenta o modelo para Gerenciamento de Serviços de

TI, representado pela figura acima, definido por um núcleo

composto por cinco publicações, cada uma delas

relacionada a um estágio do ciclo de vida do serviço,

contendo orientações para uma abordagem integrada de

gerenciamento de serviços.

Observe as seguintes informações sobre os dados de um sistema de informação:

• 30% das entradas de dados na coluna ID_MILITAR estão marcadas com o caractere “espaço";

• a faixa de valores do campo IDADE vai de 13 a 75 anos;

• existem 140 linhas na TB_DEPENDENTE sem o ID_MILITAR.

Segundo Rêgo (2013), as informações apresentadas acima são exemplos de

No sistema operacional Linux, é possível definir individualmente as permissões para: o dono de um arquivo; para usuários que façam parte do mesmo grupo; e para os outros, o que inclui todos os demais usuários com acesso ao sistema. A Marinha do Brasil possui um servidor usado por diversos usuários que armazena um arquivo chamado prova. O usuário banca precisa conceder permissões ao arquivo prova conforme ilustrado a seguir:

-rwxrw-r--1 banca user 8192 jul 17 11:15 prova*

Para que as permissões do arquivo prova sejam alteradas para -rwxrw-r--, o usuário banca deve executar o comando

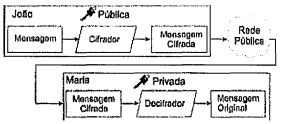

A criptografia, segundo a Cartilha de Segurança para a Internet (2012) publicada no site Cert.br é um dos principais mecanismos de segurança que pode ser usado para a proteção contra riscos associados ao uso da Internet. Diante desse contexto, observe a figura abaixo

O sistema criptográfico que utiliza duas chaves distintas:

uma pública, que pode ser livremente divulgada, e uma

privada, que deve ser mantida em segredo por seu dono.

Esse sistema criptográfico é denominado chave

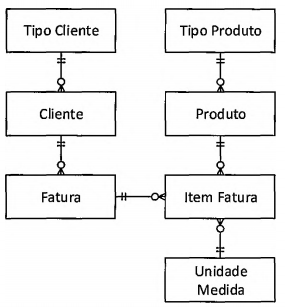

Observe o Modelo Conceitual apresentado a seguir.

Segundo Rêgo (2013), com base no modelo conceitual acima,Tipo Cliente, Tipo Produto e Unidade de Medida

são dados: