Questões de Concurso Público Prefeitura de Maracanaú - CE 2023 para Agente de Combate às Endemias

Foram encontradas 60 questões

I. Inicialmente a sigla idecan, em minúsculas, foi digitada em um texto. Em seguida, um atalho de teclado foi executado sucessivamente, mostrando a mesma sigla nas grafias “Idecan – IDECAN – idecan – Idecan – IDECAN”, ora com a primeira letra em maiúscula, ora com todas as letras em maiúsculas, ora com todas as letras em minúsculas, e assim por diante. II. A palavra “BRASÍLIA” foi inserida no texto no formato

, gerado por meio de uma ferramenta que permite customizar uma caixa de texto com opções específicas para isso, disponibilizando uma galeria, que é uma evolução dessa

ferramenta, pois traz modelos de padrões textuais para inserir em um documento, permitindo que eles sejam editados pelo

usuário O atalho de teclado em I e a ferramenta em II são, respectivamente

, gerado por meio de uma ferramenta que permite customizar uma caixa de texto com opções específicas para isso, disponibilizando uma galeria, que é uma evolução dessa

ferramenta, pois traz modelos de padrões textuais para inserir em um documento, permitindo que eles sejam editados pelo

usuário O atalho de teclado em I e a ferramenta em II são, respectivamenteO fato descrito está associado a uma característica desse tipo de memória denominada por

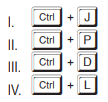

( ) Para abrir e acessar o gerenciador de pastas e arquivos, conhecido por Explorador de Arquivos, deve-se executar o atalho de teclado

. ( ) Para mostrar e ocultar a Área de Trabalho, deve-se

executar o atalho de teclado

. ( ) Para mostrar e ocultar a Área de Trabalho, deve-se

executar o atalho de teclado  . ( ) Para abrir a janela de Configurações, deve-se executar

o atalho de teclado

. ( ) Para abrir a janela de Configurações, deve-se executar

o atalho de teclado  .

.Respondidas as afirmativas, a sequência correta é:

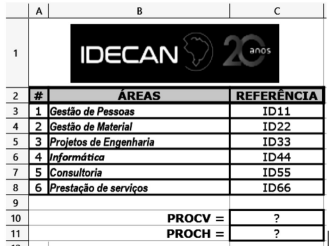

Nessas condições, os conteúdos mostrados em C10 e C11 são, respectivamente

( ) Ir para a Barra de Endereços. ( ) Salvar a página da web atual na Barra de Favoritos. ( ) Abrir a página de downloads em um uma nova guia. ( ) Abrir opções em uma nova guia para imprimir a página atual.

Respondidas as alternativas, a sequência correta é

I. Atividade relacionada à realização de cópias de segurança, em determinado momento, que visa garantir a integridade dos dados e guarda os dados em um dispositivo de armazenamento ou sistema, localizado muitas das vezes, em outro ambiente. II. Associado à política de segurança de uma instituição e definido como um sistema de segurança de rede de computadores que limita o tráfego de entrada, saída ou trocas dentro de uma rede privada. Este software ou hardware funciona bloqueando seletivamente ou permitindo pacotes de dados. Em geral, destinase a impedir que qualquer pessoa – dentro ou fora de uma rede privada – se envolva em atividades nocivas na web, ajudando a prevenir atividades malintencionadas ou que possam danificar o sistema.

Os termos definidos em I e II são denominados, respectivamente, por