Questões de Concurso

Para copeve-ufal

Foram encontradas 8.289 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

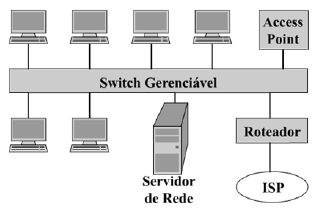

Dadas as afirmativas baseadas na figura que ilustra uma rede de computadores dentro de uma instituição,

I. Um switch gerenciável pode fornecer dhcp, firewall e o gerenciamento de senhas de usuários da rede. II. O Access Point é por onde essa intranet se conecta à internet. III. O servidor de rede pode fornecer um serviço de repositório em nuvem, também acessível pela internet. IV. O roteador ou o servidor de rede podem rodar o serviço de firewall dessa rede.

verifica-se que estão corretas apenas

I. Técnicas de login usando a digital ou a íris do usuário evitam a ação de keyloggers. II. Spywares são softwares que monitoram os hábitos de acesso e navegação dos usuários. III. Uma das formas de disseminação de Backdoors é através de cavalos de Troia. IV. Worms são vírus que têm como objetivo se propagar automaticamente usando as redes de computadores.

verifica-se que está(ão) correta(s)

I. A memória RAM é a memória de trabalho do computador que, por ser rápida, é onde estão salvos os arquivos frequentemente usados pelo usuário. II. A CPU de um computador abriga a placa mãe, fonte, HD e todos os componentes internos do computador. III. O barramento de um computador influencia em sua velocidade de trabalho, uma vez que se refere à capacidade de tráfego simultâneo de dados entre seus componentes internos.

verifica-se que está(ão) correta(s)

I. é todo e qualquer item que possa ser economicamente considerado, ao qual possa ser associada uma ideia de valor, ainda que minimamente expressivo; II. é apenas um bem tangível; III. é apenas um bem intangível.

Dos itens, verifica-se que está(ão) correto(s) apenas

I. A atitude de evitar a discussão sobre prevenção a crises não altera o fato de que em meio a um cenário global competitivo, de aumento de pressões e escassez de tempo, dada a consequência natural de progressiva degeneração de processos organizacionais, a crise irromperá aparentemente de súbito, porque surpreende um corpo organizacional despreparado. II. Existe entendimento, cada vez mais consolidado, de que a gestão de crise deva ser abordada por uma perspectiva multidisciplinar, compelindo que se instale um gabinete integrado ou que esteja prevista a convocação de um comitê, nos quais haja representatividade de departamentos relevantes da organização, não sendo tal gestão uma alçada exclusiva dos setores de Comunicação Social ou de Segurança Institucional, embora tais setores devam ser os principais apoiadores e operacionalizadores das decisões da direção. III. A gestão de crise é um processo amplo, mas que envolve apenas a segurança institucional da organização.

verifica-se que está(ão) correta(s)

I. Desprezar o conhecimento e as tecnologias advindas de outros campos do saber e de atuação profissional, contando apenas com a experiência das formas tradicionais de promoção da segurança. II. Comunicar de forma a transmitir a ideia não somente para a alta gestão, mas também para as demais partes interessadas, sobretudo o usuário-cidadão e os profissionais que desenvolverão as ações na prática. III. Considerar que dedicar toda a atenção apenas às técnicas e às tecnologias aplicadas, tais como equipamentos, metodologias e insumos, não é o suficiente ao negócio em si, incluindo as demandas das pessoas envolvidas como usuários.

verifica-se que está(ão) correto(s) apenas

I. A delimitação dos perímetros táticos depende da localização, natureza e grau de risco do ponto crítico. II. No perímetro de segurança interno devem permanecer apenas os policiais, pessoas especialmente designadas e a imprensa. III. A delimitação do perímetro de segurança externo não se faz necessária em assaltos de agências bancárias localizadas no interior, devido ao tamanho das agências nessas regiões.

verifica-se que está(ão) correta(s)

I. A segurança eletrônica compreende um conjunto de dispositivos técnicos capazes de impedir qualquer tipo de ocorrência nos locais onde são instalados. II. O controle de acesso físico compreende a aplicação de procedimentos e/ou equipamentos que resultam em limitação de circulação ou de acesso de pessoas, objetos e veículos. III. O controle de acesso físico compreende apenas a aplicação de processos que resultam em limitação de circulação ou de acesso de pessoas e objetos.

verifica-se que está(ão) correta(s) apenas

I. A análise de vídeo compreende um recurso de inteligência artificial embarcado na própria câmera ou em um servidor dedicado a esse fim. II. O uso dos analíticos de vídeo no sistema de videomonitoramento depende exclusivamente de dois fatores: iluminação no local e distância do objeto. III. O uso dos analíticos de vídeo no sistema de videomonitoramento depende exclusivamente de dois fatores: abertura da lente da câmera e distância do objeto.

verifica-se que está(ão) correta(s) apenas