Questões de Concurso

Para unifal-mg

Foram encontradas 531 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Analise:

Sua principal característica é a agilidade. A tramitação em qualquer órgão deve pautar-se pela rapidez e pela simplicidade de procedimentos burocráticos. Para evitar desnecessário aumento do número de comunicações, os despachos devem ser dados no próprio documento e, no caso de falta de espaço, em folha de continuação. Esse procedimento permite formar uma espécie de processo simplificado, assegurando maior transparência à tomada de decisões, e permitindo que se historie o andamento da matéria tratada.

Segundo o Manual de Redação da Presidência da República, estamos falando de qual tipo de documento?

Está sendo publicado por determinada Universidade Federal um Edital para compra de materiais de limpeza para atender todos os campi da referida Universidade. O total do objeto a ser licitado é de R$ 500.000,00 (quinhentos mil reais). A modalidade de licitação será o pregão. Segundo o Decreto 3.555/2000, a fase externa do pregão será iniciada com a convocação dos interessados e observará algumas regras.

Sendo assim, para bens e serviços de valores estimados acima de R$ 160.000,00 (cento e sessenta mil reais) até R$ 650.000,00 (seiscentos e cinquenta mil reais), a convocação dos interessados será efetuada por quais meios de publicação?

O Manual de Redação da Presidência da República (BRASIL, 2002) define a forma de diagramação de gêneros do discurso oficiais, tais como o Ofício e o Memorando.

O servidor que conhece profundamente esse manual sabe que deverá:

O Sistema de Gestão de Projetos de Pesquisa da universidade na qual Bernardo trabalha possui, dentre outras, a relação que armazena os dados dos projetos desenvolvidos na instituição, da qual pode-se ver uma amostra na Tabela 1, abaixo:

id |

titulo |

tipo_id |

datainicio |

bolsa |

responsavel_id |

1 |

Ref. C |

1 |

2018-01-29 |

false |

2255892 |

2 |

Ref. D |

2 |

2017-06-18 |

true |

2254782 |

3 |

Ref. A |

2 |

2018-02-04 |

true |

2255633 |

4 |

Ref. F |

1 |

2018-02-10 |

true |

2255555 |

6 |

Ref. H |

3 |

2017-01-12 |

false |

2511255 |

8 |

Ref. R |

1 |

2017-09-29 |

true |

2255642 |

adddddasdasad Tabela 1: amostra de dados da relação projetos de pesquisa

Já o Sistema de Gestão de Ações de Extensão possui, dentre outras, a relação que armazena os dados de todas as ações de extensão desenvolvidas na instituição, da qual pode-se ver uma amostra na Tabela 2, abaixo:

id |

nome |

tipoacao |

inicio |

bolsa |

coordenador_id |

2 |

Ref.A |

Evento |

2016-02-28 |

true |

2258992 |

5 |

Ref.P |

Curso |

2018-05-17 |

true |

2250782 |

6 |

Ref.E |

Projeto |

2017-01-04 |

true |

2200633 |

7 |

Ref.S |

Projeto |

2016-01-19 |

false |

1255555 |

8 |

Ref.Q |

Curso |

2018-01-14 |

true |

2411255 |

9 |

Ref.C |

Projeto |

2017-04-22 |

false |

2155642 |

asdasdasdasdadsasd Tabela 2: amostra de dados da relação ações de extensão

Recentemente, Bernardo, que é Analista de Tecnologia da Informação, recebeu uma demanda da administração para que fosse desenvolvida uma interface onde todos os projetos realizados pela instituição (tanto os de pesquisa quanto os de extensão) possam ser consultados.

Para a construção dessa interface, Bernardo desenvolveu e executou a seguinte consulta SQL:

(SELECT projetopesquisa.titulo AS

'Projeto',"Pesquisa" AS 'Tipo' ,DATE_FORMAT

(projetopesquisa.data_inicio, '%d/%m/%Y') AS

'Data de Início', (CASE projetopesquisa.bolsa

WHEN O THEN "Não" ELSE "Sim" END) AS 'Bolsa',

CONCAT("Prof(a). ", pessoa.nome) AS

'Coordenador' FROM projetopesquisa INNER JOIN

pessoa ON projetopesquisa.responsavel_id =

pessoa.id) UNION (SELECT acaoextensao.nome AS

'Projeto', "Extensão" AS 'Tipo', DATE_FORMAT

(acaoextensao.inicio, '%d/%m/%Y') AS 'Data de

Início', (CASE acaoextensao.bolsa WHEN O THEN

"Não" ELSE "Sim" END) AS 'Bolsa', CONCAT

("Prof(a). ", pessoa.nome) AS 'Coordenador'

FROM acaoextensao INNER JOIN pessoa ON

acaoextensao . coordenador_id = pessoa.id)

ORDER BY 'Projeto'

Considerando apenas os dados amostrados nas Tabelas 1 e 2 e sabendo que a consulta foi executada em um servidor MySQL e que há outras tabelas envolvidas, qual será exatamente o resultado obtido com a consulta?

Marcos, Analista de Tecnologia da Informação de uma Universidade Federal, estava estudando os conceitos de orientação a objetos e desenvolveu as seguintes classes em Java:

public class Pessoa {

protected String primeiroNome = "Edson " ;

protected String nomesDoMeio = "Arantes do " ;

protected String ultimoNome = "Nascimento" ;

private String CPF = "09876543211 " ;

public String getCPF() {

return CPF;

}

public String getNomeCompleto() {

return primeiroNome + " " + nomesDoMeio + " " + ultimoNome;

}

}

public class Funcionarto extends Pessoa {

private String sexo = ªM";

private String pronome;

public String getNo~eco~pleto() {

if (sexo.equals( "Mª )) {

pronome = "Sr. ";

} else {

pronome = "Sra. ";

}

return pronome + super.getNomeCompleto();

}

}

Qual informação está inadequada sobre as classes desenvolvidas por Marcos?

Uma classe importante de substâncias usadas em Química são os compostos iônicos, cujas propriedades vão desde a condutividade elétrica de suas soluções até o alto ponto de fusão e ebulição. Estudando sobre a ligação iônica que ocorre nestes compostos, o técnico em Química encontrou o ciclo de Born-Haber incompleto, para o composto NaCl, representado abaixo.

Disponível em: <https://gl.wikipedia.org/wiki/Ciclo_de_Born-Haber> (Com adaptação). Acesso em: 17 abr. 2024.

Analisando os dados desse ciclo, quais processos correspondem às letras A, B e C, respectivamente?

O Manual de Contabilidade Aplicado ao Setor Público – MCASP estipula que o Balanço Orçamentário deve demonstrar as receitas detalhadas por categoria econômica e origem, especificando a previsão inicial, a previsão atualizada para o exercício, a receita realizada e o saldo, que corresponde ao excesso ou à insuficiência de arrecadação. Demonstrará, também, as despesas por categoria econômica e grupo de natureza da despesa, discriminando a dotação inicial, a dotação atualizada para o exercício, as despesas empenhadas, as despesas liquidadas, as despesas pagas e o saldo da dotação (Com adaptações). As informações a seguir se referem a dados da execução orçamentária de uma entidade do setor público em 31/12:

PREVISÃO DAS RECEITAS..................................................R$ 10.000,00.

FIXAÇÃO DAS DESPESAS...................................................R$ 10.000,00.

RECEITA REALIZADA...........................................................R$ 8.500,00.

DESPESAS EMPENHADAS..................................................R$ 7.000,00.

DESPESAS LIQUIDADAS.....................................................R$ 5.000,00.

DESPESAS PAGAS...............................................................R$ 4.600,00.

RESTOS A PAGAR NÃO PROCESSADOS PAGOS..........R$ 1.000,00.

Com base nessas informações, é inadequado afirmar que:

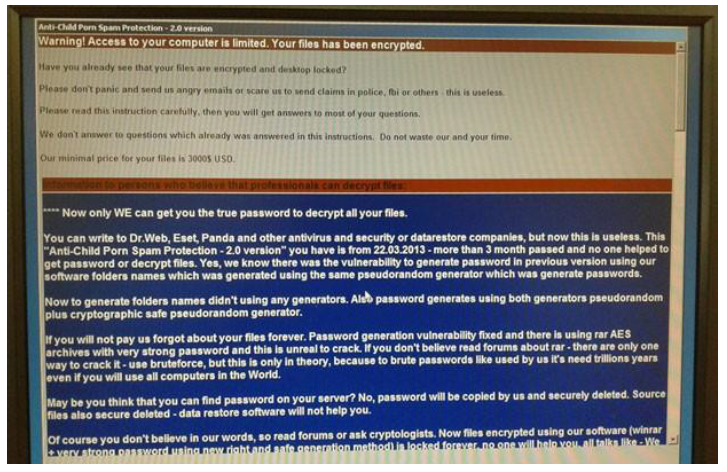

Praga 'sequestra' computador e pede US$ 3 mil de resgate no Brasil

Arquivos são criptografados com senha de 256 caracteres.

Fraude afeta servidores com Windows e tem origem no leste europeu.

Técnicos de informática estão relatando na web que um golpe comum em outras partes do mundo tem feito diversas vítimas no Brasil: o "sequestro" de computadores e arquivos. Esse tipo de ataque bloqueia o sistema ou codifica os arquivos e documentos armazenados, de modo a impedir o acesso, e exige que a vítima entre em contato com o criador do vírus e faça um pagamento para que uma senha seja liberada. Os relatos apontam que o pagamento exigido tem sido de US$ 3 mil a US$ 9 mil (R$ 6,6 mil a R$ 20 mil). Um fórum on-line da Microsoft contém diversas publicações feitas por técnicos que tiveram contato com sistemas afetados. Os computadores infectados são aparentemente servidores em sua maioria. Há suspeita de que a praga estaria entrando no sistema por meio do protocolo de Área de Trabalho Remota (RDP, na sigla em inglês). Uma brecha corrigida pela Microsoft em 2012 e que permite o acesso via RDP sem uso da senha também poderia estar sendo usada para o ataque, juntamente com outra vulnerabilidade semelhante deste ano. Os identificadores técnicos das falhas na Microsoft são MS12-020 e MS13-029. O computador infectado exibe uma tela de "instruções" para a vítima, que afirma em texto claro que ela está sendo vítima de um golpe e que não há meio de recuperar os arquivos sem realizar o pagamento. De acordo com a ameaça, a senha usada para codificar os arquivos teria 256 símbolos, de tal maneira que tentar todas as alternativas poderia levar milhares de anos. Os arquivos codificados estão no formato WinRAR. Depois que os arquivos são convertidos para esse formato, os originais são removidos do sistema. No nome do arquivo codificado está o endereço de e-mail dos criminosos, que terá de ser contatado para fazer o pagamento e obter a senha. Felippe Barros, especialista em segurança da Logical IT, recebeu um chamado de um cliente que foi vítima do ataque. O computador infectado era um notebook, cujo responsável já havia reiniciado e tentado consertar com soluções antivírus. De acordo com Barros, essa não é a atitude correta. "Se não tivesse reiniciado, a chave de criptografia ainda poderia ser achada na memória", explicou. O dinheiro, três mil dólares, foi solicitado para ser pago pelo serviço PerfectMoney.

Disponível em: <http://g1.globo.com/tecnologia/noticia/2013/07/praga-sequestra-computador-e-pede-us-3-mil-de-resgate-no-brasil.html>. Acesso em: 02 mar. 2017.

Por causa do grande aumento de ameaças online, e buscando esclarecer o público brasileiro que acessa a Internet, o Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil (cert.br) criou a “Cartilha de Segurança para Internet”. Nela, encontramos diversas definições de formas de vulnerabilidades, golpes, códigos maliciosos e formas de proteção e prevenção contra eles. A definição do caso apresentado na notícia está corretamente descrita em:

''O poder sem MORAL transforma-se em tirania'' - Jaime Balmes

Quais ferramentas foram utilizadas para formatar a palavra “MORAL”?