Questões de Concurso

Para tre-ba

Foram encontradas 2.347 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

No que se refere ao uso e ao funcionamento de programas antivírus, julgue os itens a seguir.

I Programas que detectam vírus com base em assinaturas interrompem a proteção em tempo real, de modo que a detecção de rootkits passa a ser realizada por outros sistemas, como o firewall.

II A criação de programas antivírus foi essencial para a cibersegurança, já que automatizou o processo de remoção de malwares sem a necessidade de formatar e reinstalar sistemas.

III Os antivírus verificam grupos de arquivos separados por extensão e os comparam com vírus, worms e outros tipos de malwares.

IV A grande quantidade de códigos maliciosos e a velocidade de sua criação tornam o método de assinaturas ineficaz contra ameaças avançadas e ataques de zero-day.

Estão certos apenas os itens

O administrador de uma rede com IP igual a 192.168.15.0/24 acrescentou um bite na máscara de sub-rede padrão, tornando-a igual a 255.255.255.128.

Nesse caso, o acréscimo desse bite

Com relação ao conjunto redundante de discos independentes RAID (redundant array of independent disks), julgue os itens a seguir.

I No RAID 0, todos os dados de um array podem ser perdidos se uma unidade falhar.

II No RAID 1, a redundância é obtida por meio de cálculo de paridade.

III Em caso de falha de disco, é mais difícil reconstruir o RAID 5 que o RAID 1.

IV Além de possuir baixo custo de implantação, o RAID 10 possui as vantagens do RAID 1 e do RAID 0.

V O RAID 50 utiliza técnicas de paridade em conjunto com a segmentação de dados.

Estão certos apenas os itens

A computação em nuvem (cloud computing)

I é considerada uma commodity.

II independe do vendedor.

III possibilita a computação ubíqua.

IV é geralmente implementada como uma aplicação distribuída ou paralela.

V é controlada pelos usuários no que se refere à execução de software e hardware.

Estão certos apenas os itens

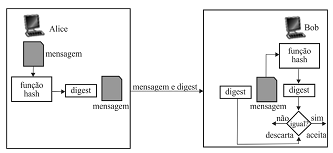

A figura precedente ilustra o esquema do serviço de segurança de

redes denominado

Em uma rede com o Windows Server 2012, há um procedimento que faz cópia de arquivos por motivo de segurança. Nesse caso, finalizada a cópia, os atributos de arquivamento dos arquivos copiados podem ou não ser desmarcados. Tal procedimento é denominado becape.

Sabendo que, em uma rede com o Windows Server 2012, é possível efetuar diversos tipos de becapes, assinale a opção que descreve o procedimento denominado becape diferencial.

Com relação ao gerenciamento da segurança de redes de computadores, julgue os itens a seguir.

I Uma das formas de pôr fim aos riscos de invasão de intrusos por programas sniffers (farejadores) em uma rede wi-fi é reduzir a emissão dos identificadores de conjunto de serviços SSID (Service Set Identifiers), que identificam os pontos de acesso de uma rede sem fio.

II A técnica War Driving pode ser descrita da seguinte forma: o interessado posiciona seu carro em um local próximo a uma rede wi-fi e tenta interceptar seu tráfego.

III Os ataques por SQL injection são ameaças do tipo malware que utilizam a engenharia social como método de ataque.

IV Em um ataque distribuído de recusa de serviço (DDoS – Distributed Denial-of-Service), usam-se diversos computadores, em locais diferentes, para efetuar falsas requisições de serviço a servidores web ou de rede com o objetivo de sobrecarregá-los e inutilizar a rede.

Estão certos apenas os itens

Considerando os conceitos da engenharia de software no escopo de teste de software, julgue os itens a seguir.

I Denomina-se defeito a produção de uma saída incorreta com relação à especificação.

II A ação humana que produz um resultado incorreto — como a ação incorreta de um programador — configura engano.

III Define-se erro a diferença entre o valor obtido e o valor esperado, ou seja, qualquer estado intermediário incorreto ou resultado inesperado na execução do programa.

IV Falha é uma instrução ou um comando incorreto.

Estão certos apenas os itens

O seguinte SCRIPT cria a tabela setor e insere dados em um sistema gerenciador de banco de dados Postgresql.

create table setor (

codigo integer,

codigo_pai integer,

sigla varchar(30),

constraint setor_pk primary key (codigo),

constraint setor_fk foreign key (codigo)

references setor);

insert into setor values (1, null,

'Presidencia');

insert into setor values (2, 1, 'ST');

insert into setor values (3, 1, 'SCI');

insert into setor values (4, 3, 'COGES');

insert into setor values (5, 3, 'COEPA');

insert into setor values (6, 2, 'SGA');

insert into setor values (7, 6, 'COGED');

insert into setor values (8, 6, 'COGELIC');

Considerando essas informações, assinale a opção que apresenta a

expressão SQL que representa o nível hierárquico de cada setor.

Em um sistema gerenciador de banco de Postgres a coluna SALARIO da tabela COLABORADOR foi definida como NUMERIC(8,2) e a coluna JUROS foi definida como NUMERIC (2,2). Foi criada uma view com a seguinte expressão:

CREATE VIEW LISTA_VALOR_JUROS AS

SELECT NOME, SALARIO * JUROS as JUROS_MES

FROM COLABORADOR

Assinale a opção que apresenta o tipo de dado da coluna JUROS_MES criado na view resultante dessa expressão.