Questões de Concurso

Para tce-ce

Foram encontradas 971 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Tabela: Itens de serviços para a construção de uma residência

Item Serviços Custo (R$) (%)

1 Serviços iniciais 4.410,00 4,50

2 Fundações 9.800,00 10,00

3 Alvenaria 10.780,00 11,00

4 Cobertura 22.540,00 23,00

5 Esquadrias 13.720,00 14,00

6 Inst. Elétricas 5.390,00 5,50

7 Inst. Hidráulica 8.820,00 9,00

8 Revestimentos 4.410,00 4,50

9 Piso 12.740,00 13,00

10 Pintura 4.900,00 5,00

11 Limpeza 490,00 0,50

Total 98.000,00 100,00

Os serviços que compõem o item A da curva ABC são

Tabela: Cumeeira emboçada para telha de barro tipo francesa − (m)

Insumo Unidade Quantidade Custo unitário (R$)

Pedreiro h 0,4 7,50

Servente h 0,4 5,00

Areia m3 0,01 80,00

Cal hidratada kg 1,5 0,40

Cimento kg 0,6 1,00

Cumeeira de barro para

telha tipo francesa un. 4 2,00

O custo do metro linear da colocação da cumeeira, em reais, é

I. Contabilizar uma nota fiscal ou documento inidôneo no sistema e, posteriormente, emitir uma nota de empenho e receber o seu valor correspondente no setor financeiro.

II. Lançar determinado evento contábil e, posteriormente, emitir parecer sobre o mesmo.

III. Informar senhas pessoais, que são de uso restrito, a outros usuários para a alterar ou excluir registros que possam interferir em resultados e comprometer tomadas de decisões.

IV. Incluir dados e informações privilegiadas, capazes de comprometer as decisões dos processos licitatórios, bem como a emissão de notas de empenho global.

Essas ações

Objetivo: O Departamento de TI é responsável por implementar o serviço de segurança de acesso por identificação biométrica em 30 dias. Este serviço depende dos equipamentos de leitura biométrica a serem adquiridos pelo Departamento de Compras.

I. Departamento de Compras pode não entregar a tempo os equipamentos de leitura biométrica necessários para a entrega do serviço de segurança no acesso.

II. Incertezas relacionadas à aprovação, o Departamento de Compras pode não ter os recursos financeiros liberados a tempo para a aquisição dos equipamentos.

III. Atraso na entrega do serviço de segurança no prazo de 30 dias, que pode inviabilizar a instalação do equipamento com acesso restrito, que foi adquirido anteriormente, e será entregue pelo fabricante.

Na declaração de riscos, I, II e III correspondem, correta e respectivamente, a informações relativas a

− 1 significa dizer que os processos associados com esta área são executados.

− 2 significa dizer que existe uma política indicando que a organização vai executar o processo. Existe um plano para executá- lo. Recursos são providos, responsabilidades atribuídas, treinamento é provido para executá-lo. Produtos de trabalho são controlados, etc.

− 3 significa dizer que existe um processo padrão associado com esta área, que pode ser adaptado às necessidades do projeto. Os processos são mais consistentemente definidos.

Um Analista de Controle Externo concluiu, corretamente, que estas definições são relativas a três

De acordo com a ITIL v3, este organismo realiza

O princípio que corresponde à descrição é

I. Mudar o SSID, ou nome que identifica a rede, contribui para a segurança da autenticação da rede que utiliza este protocolo. Existem diversas tabelas de senhas já quebradas em SSIDs configurados de fábrica. Modificar o SSID para algo personalizado garante que essas tabelas sejam inutilizadas.

II. Utilizar este protocolo aumenta a segurança da rede, pois utiliza o AES, um sistema de criptografia bastante seguro, baseado no uso de chaves de 128 a 256 bits. Usar o AES garante uma maior segurança, mas exige mais processamento, o que pode ser um problema no caso de redes com pontos de acesso e placas antigas que não têm recursos ou poder de processamento suficientes.

Os protocolos citados nas afirmativas I e II são, correta e respectivamente,

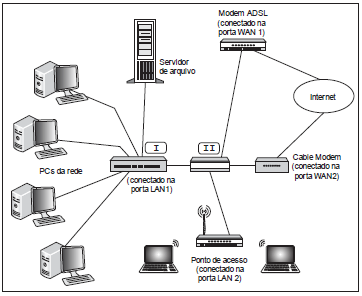

Os elementos de interconexão de redes indicados nas caixas I e II na figura são, correta e respectivamente,

É uma técnica para elicitação de requisitos que permite extrair informações de alta qualidade dos usuários, em curto espaço de tempo, através de reuniões estruturadas que buscam decisões por consenso. Ela substitui as entrevistas individuais, e os resultados alcançados garantem um levantamento mais preciso e completo dos requisitos do que os obtidos pelas técnicas convencionais de entrevistas e questionários individualizados. Esta técnica é composta de duas etapas principais: planejamento, que tem por objetivo elicitar e especificar os requisitos; e projeto, em que se lida com o projeto de software. Cada etapa consiste em três fases: adaptação, sessão e finalização.

A técnica citada no texto é conhecida como