Questões de Concurso

Para analista de sistemas

Foram encontradas 15.962 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. EXT4 II. FAT32 III. NTFS

Quais são sistemas de arquivos suportados por sistemas operacionais Linux?

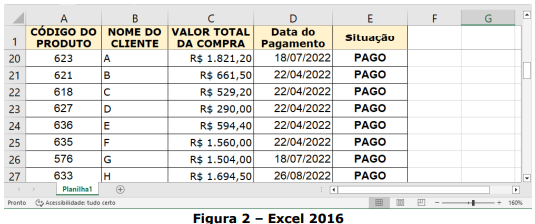

Analise a Figura 2, abaixo, que mostra parte de uma planilha no Excel 2016.

Após analisar a planilha, podemos afirmar que foi utilizado o recurso:

Analise a Figura 1, abaixo, que mostra um documento gerado no Word 2016.

Após analisar a Figura 1, podemos afirmar que:

I. Os e-mails com o marcador “importante” serão mostrados na caixa de entrada e na pasta “Importantes”.

II. Se você quiser limpar sua caixa de entrada sem excluir e-mails, é possível arquivá-los ou ignorá-los.

III. Se você não for acessar sua conta do Gmail (durante as férias, por exemplo), poderá configurar uma resposta automática para avisar que não responderá aos e-mails de imediato. Quando enviarem uma mensagem para você, as pessoas receberão uma notificação por e-mail com as informações que você inseriu na resposta automática.

Quais estão corretas?

Assinale a alternativa que preenche corretamente a lacuna do trecho acima.

I. Florestas, caça, pesca, fauna, conservação da natureza, defesa do solo e dos recursos naturais, proteção do meio ambiente e controle da poluição. II. Direito tributário, financeiro, penitenciário, econômico e urbanístico. III. Águas, energia, informática, telecomunicações e radiodifusão. IV. Emigração e imigração, entrada, extradição e expulsão de estrangeiros.

Quais estão corretas?

Assinale a alternativa que preenche, correta e respectivamente, as lacunas dos trechos acima.