Questões de Concurso Público SEFAZ-RJ 2011 para Auditor Fiscal da Receita Estadual, prova 1

Foram encontradas 98 questões

I. Usados para controlar ou medir os planejamentos operacionais da empresa e definir as metas a serem cumpridas. Exemplo: planejamento de recursos da produção.

II. Aumentam a produtividade das tarefas dos profissionais de todos os departamentos que manipulam e introduzem as informações no sistema, sendo utilizados no desenvolvimento das tarefas diárias da empresa. Exemplo: sistemas de compra/venda.

Os sistemas descritos são conhecidos, respectivamente, como

Assinale-a.

I. Venda eletrônica de bens e serviços entre clientes como em leilões via Web, por exemplo.

II. Venda de produtos e serviços no varejo diretamente a consumidores individuais via lojas virtuais e catálogos multimídia, por exemplo.

III. Venda de bens e serviços entre empresas e instituições do mercado de consumo via intercâmbio eletrônico de dados, por exemplo.

Essas modalidades são conhecidas, respectivamente, por

Assinale-a.

I. a qualidade ou o desempenho do software que está sendo desenvolvido;

II. a organização que desenvolve ou adquire o software;

III. o cronograma ou os recursos destinados ao projeto.

Essas categorias I, II e III são conhecidas, respectivamente, como riscos de

I. É fornecido um tempo às aplicações em execução, sendo o controle da CPU feito pelo próprio sistema operacional. Dessa forma, independentemente do fato de uma dada aplicação ter ou não terminado o que estava fazendo, esgotado seu time slice, o sistema operacional retoma o controle da CPU e o repassa para o próximo da fila.

II. Cada aplicação “roda” em um espaço próprio, de modo que, em caso de problemas, a aplicação em pane é finalizada, permanecendo as demais ativas em execução.

Esse recurso é conhecido por

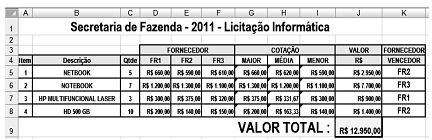

Foram realizados, para os produtos especificados, os procedimentos a seguir descritos:

I. De G5 a G8, foram inseridas expressões que determinam o maior valor dentre as três cotações dos fornecedores.

II. De H5 a H8, foram inseridas expressões que determinam a média aritmética dentre as três cotações dos fornecedores.

III. De I5 a I8, foram inseridas expressões que determinam o menor valor dentre as três cotações dos fornecedores.

IV. De J5 a J8, foram inseridas expressões que determinam o valor total que multiplica a quantidade pelo menor valor apurado.

V. O valor inserido em J9 representa o valor total da licitação, resultado da soma entre todas as células de J5 a J8.

VI. Nas células de K5 a K8 foram inseridas expressões que determinam o fornecedor que venceu a licitação, no produto indicado.

Nessas condições, as expressões inseridas em I6 e K7 são, respectivamente,

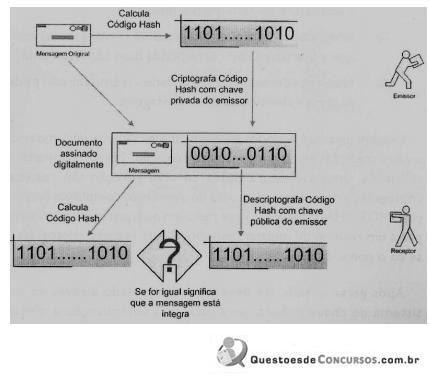

Esse método envolve os seguintes passos:

I. Geração de um resumo criptográfico da mensagem por meio de algoritmos complexos, denominado hash, que reduz o tamanho.

II. Em seguida, o código deve ser criptografado por meio de um sistema de chave pública, para garantir a autenticação e não repúdio.

III. O autor da mensagem deve usar sua chave privada para assinar a mensagem e armazenar o hash criptografado junto à mensagem original.

IV. Para verificar a autenticidade do documento, deve ser gerado novo resumo a partir da mensagem que está armazenada, e feita uma comparação entre esse novo resumo com o recebido. Para isso, é necessário descriptografar o hash original; se for igual ao original, a mensagem está integra.

O método descrito é conhecido por