Questões de Concurso

Comentadas para bnb

Foram encontradas 670 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

SINGRANDO OS ARES

01 Esta vida airada de saltimbanco das letras ainda me mata.

02 Quando comecei a perpetrar meus livros, os escritores apenas escreviam. Hoje - é o que penso resignadamente, enquanto

03 afivelo o cinto e observo os letreiros de "não fumar" -, há períodos em que o escritor trabalha como funcionário do

04 departamento de vendas da editora e, nesse esforçado mister, às vezes viaja tanto que volta e meia, ao despertar num aposento

05 estranho, leva um certo tempo para descobrir em que cidade está. E eis-me de volta a um avião.

06 Nada como este avião, para lembrar como sou antigo. Tenho a impressão de que, se contasse o que eram as viagens de avião

07 dos velhos tempos, ia ser tido na conta de mentiroso. Escolha de menus na classe econômica, talheres de metal, pratos de

08 louça, refeições quentinhas, precedidas por aperitivos e acompanhadas por vinhos [...].

09 Ninguém pensava em problemas de segurança, não havia a revista e a inspeção a que hoje os passageiros têm de submeter-se.

10 Lembro com um arrepio o dia em que, por eu me encaixar à perfeição num tal perfil do terrorista que algum órgão de

11 segurança americano criou, quiseram me levar em cana em Chicago e quase levam mesmo, tendo os orixás me salvado pelo

12 gongo. E, desse tempo para cá, as coisas só fizeram piorar. Inevitável avaliar as pessoas que embarcaram comigo.

13 O de bigodinho que acaba de se sentar parece um pouco nervoso. Terá inserido em si um supositório explosivo, como agora

14 dizem que é a nova onda, em matéria de terrorismo? Quem vê cara não vê supositório. Só saberei, ou não, depois de chegarmos

15 ao destino.

16 Encaixei-me no que cinicamente chamam de poltrona e pressagiei o dia em que os comissários de bordo empregarão pés-de-

17 cabra para socar nos assentos os passageiros mais graudinhos. Isso com certeza será trombeteado como mais um serviço para

18 maior conforto do passageiro. Não há por que duvidar dessa possibilidade, pois é o mesmo tipo de argumento que vi faz pouco,

19 num comercial de tevê ou num anúncio de revista. Uma empresa agora não dá mais nada aos passageiros, com a possível

20 exceção de um copo de água de torneira. O resto é vendido, mas ela se gaba disso, enquanto anuncia um cardápio baratinho,

21 para os que tiverem uma queda de curva glicêmica durante o voo e precisarem comer alguma coisa. O que antes era incluído

22 no preço agora é cobrado à parte e isso é qualificado como vantagem para o passageiro.

23 Mas talvez a situação no Brasil não seja tão ruim. Já li sobre diversas novidades em matéria de viagem aérea que espero que

24 não sejam adotadas aqui. Uma delas é a cobrança pelo uso do banheiro do avião. Fico imaginando um passageiro sem um

25 vintém no bolso e sem cartão de crédito. Se o problema for xixi, menos mal, talvez. Pode dar para pedir aos demais que olhem

26 para o outro lado, enquanto a questão é resolvida da melhor forma viável, a necessidade é a mãe da invenção. Em casos mais

27 graves, quero crer que, movidos não tanto pela solidariedade quanto pelo instinto de sobrevivência, os passageiros nas

28 proximidades da vítima da infausta premência farão uma vaquinha para pagar o banheiro dela. Nada que, com boa vontade,

29 não possa ser resolvido e, como sempre, o mercado encontrará soluções.

30 Em outro exemplo, a companhia aérea cobra dobrado, se o traseiro do passageiro ultrapassa determinadas proporções. Isso

31 provavelmente é divulgado como um serviço espontâneo em prol da saúde pública, por incentivar a manutenção de um corpo

32 esbelto, sem enxúndias que façam mal ao organismo e ao bolso. No início, acredito que os gordinhos terão os fundilhos

33 medidos por funcionários especializados ou por nadegômetros eletrônicos, mas logo essa tarefa, por acarretar custos quiçá

34 onerosos, será repassada ao consumidor, que, ao comprar a passagem, terá de informar suas medidas posteriores, aceitando ter

35 de tomá-las novamente no check-in, nos casos em que houver a suspeita de que as declaradas não correspondam à realidade.

36 Não existe razão para crer que as mudanças vão parar aí. Não haverá de ser tão impossível assim que, ao menos em viagens

37 curtas como as entre o Rio e São Paulo, passem a ser aceitos passageiros em pé, como nos ônibus e trens urbanos. A preços

38 baixos, essas viagens talvez tivessem uma freguesia apreciável.

39 Quem sabe se, para quem more em Congonhas e se veja surpreendido em Guarulhos pela Mãe de Todos os Engarrafamentos,

40 não seria uma opção prática para voltar para casa antes da meia-noite. Mas chega de mau humor e caturrice, o avião já

41 aterrissou. Ligeiro sobressalto, depois que um comissário fez um pequeno discurso sobre a limpeza da aeronave para os

42 próximos passageiros. Seremos solicitados a realizar essa tarefa? Não, ainda não chegamos lá. Mas, dentro em breve, acho que

43 podemos esperar que nos cobrem uma porcentagem do valor do bilhete como taxa de faxina - mais um serviço de nossa

44 companhia aérea favorita.

RIBEIRO, João Ubaldo. Singrando os ares. O Globo, Domingo, 25 out. 2009.

Assinale a alternativa em que apenas o primeiro termo dos substantivos compostos vai para o plural, com fundamento na grafia, como ocorre em "pés-de-cabra" (e. 16-17).

SINGRANDO OS ARES

01 Esta vida airada de saltimbanco das letras ainda me mata.

02 Quando comecei a perpetrar meus livros, os escritores apenas escreviam. Hoje - é o que penso resignadamente, enquanto

03 afivelo o cinto e observo os letreiros de "não fumar" -, há períodos em que o escritor trabalha como funcionário do

04 departamento de vendas da editora e, nesse esforçado mister, às vezes viaja tanto que volta e meia, ao despertar num aposento

05 estranho, leva um certo tempo para descobrir em que cidade está. E eis-me de volta a um avião.

06 Nada como este avião, para lembrar como sou antigo. Tenho a impressão de que, se contasse o que eram as viagens de avião

07 dos velhos tempos, ia ser tido na conta de mentiroso. Escolha de menus na classe econômica, talheres de metal, pratos de

08 louça, refeições quentinhas, precedidas por aperitivos e acompanhadas por vinhos [...].

09 Ninguém pensava em problemas de segurança, não havia a revista e a inspeção a que hoje os passageiros têm de submeter-se.

10 Lembro com um arrepio o dia em que, por eu me encaixar à perfeição num tal perfil do terrorista que algum órgão de

11 segurança americano criou, quiseram me levar em cana em Chicago e quase levam mesmo, tendo os orixás me salvado pelo

12 gongo. E, desse tempo para cá, as coisas só fizeram piorar. Inevitável avaliar as pessoas que embarcaram comigo.

13 O de bigodinho que acaba de se sentar parece um pouco nervoso. Terá inserido em si um supositório explosivo, como agora

14 dizem que é a nova onda, em matéria de terrorismo? Quem vê cara não vê supositório. Só saberei, ou não, depois de chegarmos

15 ao destino.

16 Encaixei-me no que cinicamente chamam de poltrona e pressagiei o dia em que os comissários de bordo empregarão pés-de-

17 cabra para socar nos assentos os passageiros mais graudinhos. Isso com certeza será trombeteado como mais um serviço para

18 maior conforto do passageiro. Não há por que duvidar dessa possibilidade, pois é o mesmo tipo de argumento que vi faz pouco,

19 num comercial de tevê ou num anúncio de revista. Uma empresa agora não dá mais nada aos passageiros, com a possível

20 exceção de um copo de água de torneira. O resto é vendido, mas ela se gaba disso, enquanto anuncia um cardápio baratinho,

21 para os que tiverem uma queda de curva glicêmica durante o voo e precisarem comer alguma coisa. O que antes era incluído

22 no preço agora é cobrado à parte e isso é qualificado como vantagem para o passageiro.

23 Mas talvez a situação no Brasil não seja tão ruim. Já li sobre diversas novidades em matéria de viagem aérea que espero que

24 não sejam adotadas aqui. Uma delas é a cobrança pelo uso do banheiro do avião. Fico imaginando um passageiro sem um

25 vintém no bolso e sem cartão de crédito. Se o problema for xixi, menos mal, talvez. Pode dar para pedir aos demais que olhem

26 para o outro lado, enquanto a questão é resolvida da melhor forma viável, a necessidade é a mãe da invenção. Em casos mais

27 graves, quero crer que, movidos não tanto pela solidariedade quanto pelo instinto de sobrevivência, os passageiros nas

28 proximidades da vítima da infausta premência farão uma vaquinha para pagar o banheiro dela. Nada que, com boa vontade,

29 não possa ser resolvido e, como sempre, o mercado encontrará soluções.

30 Em outro exemplo, a companhia aérea cobra dobrado, se o traseiro do passageiro ultrapassa determinadas proporções. Isso

31 provavelmente é divulgado como um serviço espontâneo em prol da saúde pública, por incentivar a manutenção de um corpo

32 esbelto, sem enxúndias que façam mal ao organismo e ao bolso. No início, acredito que os gordinhos terão os fundilhos

33 medidos por funcionários especializados ou por nadegômetros eletrônicos, mas logo essa tarefa, por acarretar custos quiçá

34 onerosos, será repassada ao consumidor, que, ao comprar a passagem, terá de informar suas medidas posteriores, aceitando ter

35 de tomá-las novamente no check-in, nos casos em que houver a suspeita de que as declaradas não correspondam à realidade.

36 Não existe razão para crer que as mudanças vão parar aí. Não haverá de ser tão impossível assim que, ao menos em viagens

37 curtas como as entre o Rio e São Paulo, passem a ser aceitos passageiros em pé, como nos ônibus e trens urbanos. A preços

38 baixos, essas viagens talvez tivessem uma freguesia apreciável.

39 Quem sabe se, para quem more em Congonhas e se veja surpreendido em Guarulhos pela Mãe de Todos os Engarrafamentos,

40 não seria uma opção prática para voltar para casa antes da meia-noite. Mas chega de mau humor e caturrice, o avião já

41 aterrissou. Ligeiro sobressalto, depois que um comissário fez um pequeno discurso sobre a limpeza da aeronave para os

42 próximos passageiros. Seremos solicitados a realizar essa tarefa? Não, ainda não chegamos lá. Mas, dentro em breve, acho que

43 podemos esperar que nos cobrem uma porcentagem do valor do bilhete como taxa de faxina - mais um serviço de nossa

44 companhia aérea favorita.

RIBEIRO, João Ubaldo. Singrando os ares. O Globo, Domingo, 25 out. 2009.

Assinale a alternativa CORRETA, quanto à justificativa para o uso do travessão no trecho: "Hoje - é o que penso resignadamente, enquanto afivelo o cinto e observo os letreiros de "não fumar" -, há períodos em que o escritor trabalha como funcionário do departamento de vendas da editora..." (e. 2-4).

SINGRANDO OS ARES

01 Esta vida airada de saltimbanco das letras ainda me mata.

02 Quando comecei a perpetrar meus livros, os escritores apenas escreviam. Hoje - é o que penso resignadamente, enquanto

03 afivelo o cinto e observo os letreiros de "não fumar" -, há períodos em que o escritor trabalha como funcionário do

04 departamento de vendas da editora e, nesse esforçado mister, às vezes viaja tanto que volta e meia, ao despertar num aposento

05 estranho, leva um certo tempo para descobrir em que cidade está. E eis-me de volta a um avião.

06 Nada como este avião, para lembrar como sou antigo. Tenho a impressão de que, se contasse o que eram as viagens de avião

07 dos velhos tempos, ia ser tido na conta de mentiroso. Escolha de menus na classe econômica, talheres de metal, pratos de

08 louça, refeições quentinhas, precedidas por aperitivos e acompanhadas por vinhos [...].

09 Ninguém pensava em problemas de segurança, não havia a revista e a inspeção a que hoje os passageiros têm de submeter-se.

10 Lembro com um arrepio o dia em que, por eu me encaixar à perfeição num tal perfil do terrorista que algum órgão de

11 segurança americano criou, quiseram me levar em cana em Chicago e quase levam mesmo, tendo os orixás me salvado pelo

12 gongo. E, desse tempo para cá, as coisas só fizeram piorar. Inevitável avaliar as pessoas que embarcaram comigo.

13 O de bigodinho que acaba de se sentar parece um pouco nervoso. Terá inserido em si um supositório explosivo, como agora

14 dizem que é a nova onda, em matéria de terrorismo? Quem vê cara não vê supositório. Só saberei, ou não, depois de chegarmos

15 ao destino.

16 Encaixei-me no que cinicamente chamam de poltrona e pressagiei o dia em que os comissários de bordo empregarão pés-de-

17 cabra para socar nos assentos os passageiros mais graudinhos. Isso com certeza será trombeteado como mais um serviço para

18 maior conforto do passageiro. Não há por que duvidar dessa possibilidade, pois é o mesmo tipo de argumento que vi faz pouco,

19 num comercial de tevê ou num anúncio de revista. Uma empresa agora não dá mais nada aos passageiros, com a possível

20 exceção de um copo de água de torneira. O resto é vendido, mas ela se gaba disso, enquanto anuncia um cardápio baratinho,

21 para os que tiverem uma queda de curva glicêmica durante o voo e precisarem comer alguma coisa. O que antes era incluído

22 no preço agora é cobrado à parte e isso é qualificado como vantagem para o passageiro.

23 Mas talvez a situação no Brasil não seja tão ruim. Já li sobre diversas novidades em matéria de viagem aérea que espero que

24 não sejam adotadas aqui. Uma delas é a cobrança pelo uso do banheiro do avião. Fico imaginando um passageiro sem um

25 vintém no bolso e sem cartão de crédito. Se o problema for xixi, menos mal, talvez. Pode dar para pedir aos demais que olhem

26 para o outro lado, enquanto a questão é resolvida da melhor forma viável, a necessidade é a mãe da invenção. Em casos mais

27 graves, quero crer que, movidos não tanto pela solidariedade quanto pelo instinto de sobrevivência, os passageiros nas

28 proximidades da vítima da infausta premência farão uma vaquinha para pagar o banheiro dela. Nada que, com boa vontade,

29 não possa ser resolvido e, como sempre, o mercado encontrará soluções.

30 Em outro exemplo, a companhia aérea cobra dobrado, se o traseiro do passageiro ultrapassa determinadas proporções. Isso

31 provavelmente é divulgado como um serviço espontâneo em prol da saúde pública, por incentivar a manutenção de um corpo

32 esbelto, sem enxúndias que façam mal ao organismo e ao bolso. No início, acredito que os gordinhos terão os fundilhos

33 medidos por funcionários especializados ou por nadegômetros eletrônicos, mas logo essa tarefa, por acarretar custos quiçá

34 onerosos, será repassada ao consumidor, que, ao comprar a passagem, terá de informar suas medidas posteriores, aceitando ter

35 de tomá-las novamente no check-in, nos casos em que houver a suspeita de que as declaradas não correspondam à realidade.

36 Não existe razão para crer que as mudanças vão parar aí. Não haverá de ser tão impossível assim que, ao menos em viagens

37 curtas como as entre o Rio e São Paulo, passem a ser aceitos passageiros em pé, como nos ônibus e trens urbanos. A preços

38 baixos, essas viagens talvez tivessem uma freguesia apreciável.

39 Quem sabe se, para quem more em Congonhas e se veja surpreendido em Guarulhos pela Mãe de Todos os Engarrafamentos,

40 não seria uma opção prática para voltar para casa antes da meia-noite. Mas chega de mau humor e caturrice, o avião já

41 aterrissou. Ligeiro sobressalto, depois que um comissário fez um pequeno discurso sobre a limpeza da aeronave para os

42 próximos passageiros. Seremos solicitados a realizar essa tarefa? Não, ainda não chegamos lá. Mas, dentro em breve, acho que

43 podemos esperar que nos cobrem uma porcentagem do valor do bilhete como taxa de faxina - mais um serviço de nossa

44 companhia aérea favorita.

RIBEIRO, João Ubaldo. Singrando os ares. O Globo, Domingo, 25 out. 2009.

As formas aumentativas ou diminutivas podem ser usadas conotativamente, pois nem sempre indicam o aumento ou diminuição do tamanho de um ser ou de um objeto. Assinale a alternativa em que o diminutivo foi usado, predominantemente, com uma carga de ironia.

Considerando-se essa classificação, o crédito de

O risco de mercado é

São características desses fundos EXCETO que

Com relação a essas operações, verifica-se que

O PIX é realizado, exclusivamente, a partir de uma

Nesse sentido, dentre os preceitos do Código de Conduta Ética e Integridade do Banco do Nordeste do Brasil, consta o de

• P aceitou um brinde sem valor comercial, entregue uma única vez ao ano, a título de propaganda, de um cliente do banco.

• M aceitou uma hospedagem de um colega de trabalho do banco, mas de outro setor, com o intuito de uma troca de favores futuros.

• J aceita todos os meses um brinde sem valor comercial, a título de divulgação habitual de um cliente do banco.

• R aceita o recebimento de remuneração por terceiros para palestrar em congressos de natureza acadêmica de que participa, por interesse institucional.

Considerando-se as informações apresentadas e segundo o Código de Conduta Ética e Integridade do Banco do Nordeste do Brasil, quem violou o código do banco?

Nesse caso, as instituições de pagamento podem

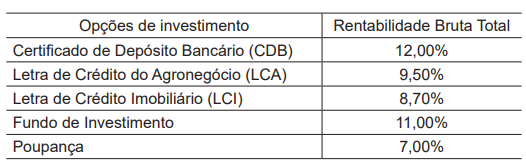

Os produtos apresentados e a rentabilidade bruta total estão discriminados na Tabela a seguir:

Considerando-se as informações apresentadas e o fato de que a cliente irá resgatar no vencimento, ou seja, em um ano (365 dias), qual dos produtos apresenta maior rentabilidade líquida total ao ser ponderado pelo Imposto de Renda pessoa física?

Nesse contexto, o gerente deverá orientar o cliente no sentido de que, no caso de escolha do

Considerando-se as necessidades específicas da cliente, foi recomendado um título de capitalização na modalidade

Considerando-se as informações apresentadas, depreende-se que o gerente indicou um(a)

O gerente explicou-lhe que a conta de depósitos à vista apresenta diversas gratuidades mensais, conforme as regras do Banco Central do Brasil, tais como

A moeda se torna uma reserva de valor quando