Questões de Concurso

Comentadas para professor

Foram encontradas 23.216 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considerando a SAEB, é CORRETO dizer que estas características correspondem a:

I. Leva em conta as características sociais e comportamentais das pessoas.

II. Promove a aplicação do que é ensinado no dia a dia na escola.

III. Trata-se de uma nova demanda surgida na busca por uma produtividade escolar.

IV. Deixa de focar nas pessoas e passar a enxergar os conteúdos na escola.

Estão CORRETAS as afirmativas:

I. São os profissionais em efetivo exercício e tendo sido formados em cursos reconhecidos pelo MEC.

II. Fazem parte os professores habilitados em superior para a docência na educação superior.

III. Trabalhadores em educação que sejam portadores de diploma de pedagogia ou licenciatura.

IV. Trabalhadores em educação portadores de diploma de curso técnico ou superior em área administrativa.

Estão CORRETAS as afirmativas:

I. Delegar para os gestores a elaboração da proposta pedagógica do estabelecimento de ensino.

II. Elaborar e cumprir plano de trabalho, segundo a proposta pedagógica do estabelecimento de ensino.

III. Estabelecer estratégias de valorização dos alunos de maior rendimento através de atividades pedagógicas especificas.

IV. Colaborar com as atividades de articulação da escola com as famílias e a comunidade.

Estão CORRETAS as afirmativas:

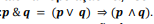

As ferramentas básicas da lógica permitem-nos construir

novas operações com base em suas tabelas verdades

pré-existentes, observe então a operação &, sendo

definida da seguinte forma  A

tabela verdade correta para essa nova operação é:

A

tabela verdade correta para essa nova operação é:

1. A pandemia de COVID-19 acelerou a digitalização da economia global, com um crescimento exponencial do comércio eletrônico, o que impulsionou o setor de logística e tecnologia da informação no Brasil.

2. A crise energética global, exacerbada pela guerra na Ucrânia, levou a um aumento significativo nos preços do petróleo e do gás natural, o que beneficiou a balança comercial brasileira devido à exportação de combustíveis fósseis.

3. O aumento das taxas de juros pelos principais bancos centrais do mundo, como o Federal Reserve dos Estados Unidos, impactou negativamente o fluxo de capitais para mercados emergentes, incluindo o Brasil, resultando em uma desvalorização da moeda local e em pressões inflacionárias.

4. As mudanças climáticas têm levado a uma maior demanda por investimentos em energias renováveis, e o Brasil tem se destacado como um dos principais mercados para energia solar e eólica, embora a participação dessas fontes na matriz energética nacional ainda seja limitada.

Alternativas:

1. O Brasil foi um dos signatários do Acordo de Paris e comprometeu-se a reduzir suas emissões de gases de efeito estufa, principalmente por meio da redução do desmatamento e do aumento da participação de energias renováveis em sua matriz energética.

2. A Amazônia, considerada o "pulmão do mundo", absorve mais carbono do que emite, mas as recentes taxas de desmatamento têm ameaçado essa função, colocando em risco o cumprimento das metas ambientais estabelecidas pelo país.

3. O Brasil tem sido um líder global na promoção da agricultura sustentável, com políticas que incentivam a preservação de áreas florestais ao mesmo tempo que aumentam a produtividade agrícola por meio da intensificação sustentável e da recuperação de pastagens degradadas.

4. A Conferência das Nações Unidas sobre Mudanças Climáticas (COP26), realizada em Glasgow, marcou um ponto de virada para o Brasil, que se comprometeu a eliminar totalmente o desmatamento ilegal até 2028, embora a implementação dessas medidas ainda dependa de ações coordenadas entre governo, setor privado e sociedade civil.

Alternativas:

1. O desmatamento na Amazônia é uma das principais preocupações ambientais do Brasil, com impactos diretos na biodiversidade e no clima global.

2. O Acordo de Paris, do qual o Brasil é signatário, estabelece metas de redução de emissões de gases de efeito estufa, visando limitar o aquecimento global a 1,5°C acima dos níveis pré-industriais.

3. A expansão da fronteira agrícola no Cerrado brasileiro tem contribuído para a perda de vegetação nativa, mas também tem sido importante para o crescimento econômico do país.

4. O Brasil é um dos maiores produtores mundiais de energias renováveis, com destaque para a energia hidrelétrica, solar e de biomassa, que juntas compõem mais de 90% da matriz elétrica do país.

5. A crescente urbanização no Brasil tem levado ao aumento da poluição do ar e à redução das áreas verdes nas grandes cidades, agravando os problemas de saúde pública e privada.

Alternativas:

Ela terminou o trabalho, embora estivesse cansada.

Assinale a alternativa cuja conjunção destacada apresenta a mesma função da conjunção destacada na oração.