Questões de Concurso

Comentadas para oficial de inteligência

Foram encontradas 393 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A quantidade diária de emails indesejados recebidos por um atendente é uma variável aleatória X que segue distribuição de Poisson com média e variância desconhecidas. Para estimá-las, retirou-se dessa distribuição uma amostra aleatória simples de tamanho quatro, cujos valores observados foram 10, 4, 2 e 4.

Com relação a essa situação hipotética, julgue o seguinte item.

A estimativa de máxima verossimilhança para a variância de X, que corresponde à variância amostral, é maior ou igual a 9.

A quantidade diária de emails indesejados recebidos por um atendente é uma variável aleatória X que segue distribuição de Poisson com média e variância desconhecidas. Para estimá-las, retirou-se dessa distribuição uma amostra aleatória simples de tamanho quatro, cujos valores observados foram 10, 4, 2 e 4.

Com relação a essa situação hipotética, julgue o seguinte item.

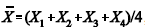

No que se refere à média amostral  , na

qual X1, X2, X3, X4 representa uma amostra aleatória simples

retirada dessa distribuição X, é correto afirmar que a estimativa

da variância do estimador

, na

qual X1, X2, X3, X4 representa uma amostra aleatória simples

retirada dessa distribuição X, é correto afirmar que a estimativa

da variância do estimador  seja igual a 1,25.

seja igual a 1,25.

A quantidade diária de emails indesejados recebidos por um atendente é uma variável aleatória X que segue distribuição de Poisson com média e variância desconhecidas. Para estimá-las, retirou-se dessa distribuição uma amostra aleatória simples de tamanho quatro, cujos valores observados foram 10, 4, 2 e 4.

Com relação a essa situação hipotética, julgue o seguinte item.

Se P (X = 0) representa a probabilidade de esse atendente não

receber emails indesejados em determinado dia, estima-se que

tal probabilidade seja nula

Julgue o item a seguir, a respeito do Sistema Financeiro Internacional.

O crescimento do mercado de depósitos bancários

denominados em moedas que não a do país de origem da

instituição depositária, chamadas de euromoedas, deve-se,

entre outros aspectos, ao aumento do comércio internacional e

às diferenças entre as regulamentações financeiras e tributárias

entre os países.

Julgue o item a seguir, a respeito do Sistema Financeiro Internacional.

A exigência de capital regulatório relacionado ao risco de

perdas financeiras decorrentes de falhas ou inadequação de

pessoas, processos ou sistemas foi incorporada ao chamado

Acordo de Basileia, em seu pilar I, quando da divulgação de

sua revisão, conhecida como Basileia II.

Julgue o item a seguir, a respeito do Sistema Financeiro Internacional.

O Clube de Paris é um fórum permanente vinculado ao Fundo

Monetário Internacional e dedica-se a buscar soluções

coordenadas e sustentáveis para países com dificuldades em

honrar suas obrigações creditícias junto a credores oficiais.

Julgue o item a seguir, a respeito do Sistema Financeiro Internacional.

Uma das funções do Banco Interamericano de

Desenvolvimento (BID) consiste em prover mecanismos

internacionais de conciliação e arbitragem com vistas à

resolução extrajudicial de disputas relativas ao investimento de

empresas estrangeiras nos países membros.

Julgue o item a seguir, a respeito do Sistema Financeiro Internacional.

O sistema de Bretton Woods estabeleceu a volta do padrão

câmbio-ouro, instituindo o dólar americano como a única

moeda obrigatoriamente conversível no metal, bem como deu

origem ao Fundo Monetário Internacional, que tinha entre seus

objetivos promover a estabilidade cambial e emprestar

recursos para a correção de desequilíbrios nos balanços de

pagamentos dos países membros.

Julgue o item a seguir, a respeito do Sistema Financeiro Internacional.

No sistema monetário do padrão-ouro, como cada país é

obrigado a manter fixo o preço de sua moeda em relação ao

ouro, a adoção de uma política monetária expansionista para

fazer frente a reduções da atividade econômica fica limitada

pelo montante de reservas de ouro detido pelo país.

Com relação aos órgãos governamentais responsáveis pela formulação, coordenação e implementação das políticas de comércio exterior do país, julgue o item subsequente.

A internacionalização das empresas brasileiras por meio do

investimento direto no exterior, que se expandiu na última

década, a partir de mudanças na forma de atuação do BNDES,

pode levar ao crescimento do emprego no país, em função do

acesso a novas fontes de financiamentos e de outros mercados,

bem como da consequente redução da vulnerabilidade externa.

A competência para a fixação das alíquotas dos impostos de importação e de exportação, nas condições e nos limites estabelecidos pela legislação e pela regulamentação em vigor, é do Ministério do Desenvolvimento, Indústria e Comércio Exterior, por meio da Secretaria de Comércio Exterior.

No que se refere ao sistema de comércio internacional, julgue o seguinte item.

Segundo as regras do Acordo Geral de Tarifas e Comércio

(GATT), não há amparo para a adoção de práticas

protecionistas inseridas no âmbito das políticas de substituição

de importações, que propõem a industrialização a qualquer

custo dos países em desenvolvimento e se baseiam, em termos

teóricos, na premissa de que ocorre, ao longo dos ciclos

econômicos, a deterioração dos termos de troca em desfavor

dos exportadores de produtos primários.

No que se refere ao sistema de comércio internacional, julgue o seguinte item.

O MERCOSUL encontra-se, quanto ao processo de integração

econômica, no estágio de uma união aduaneira, uma vez que

ainda não há entre os seus membros a harmonização das

políticas econômicas nacionais, o que bastaria para a sua

caracterização como um mercado comum.

No que se refere ao sistema de comércio internacional, julgue o seguinte item.

A Organização Mundial do Comércio (OMC), que surgiu

como resultado da Rodada do Uruguai, vinculada ao Acordo

Geral de Tarifas e Comércio (GATT), tem a função de

fiscalizar as políticas comerciais dos países membros,

adotando, para isso, mecanismos previstos originariamente no

estatuto não ratificado da Organização Internacional do

Comércio (OIC), idealizada no Acordo de Bretton Woods.

No que se refere ao sistema de comércio internacional, julgue o seguinte item.

O programa Inovar-Auto que, entre outros aspectos, elevou a

alíquota do imposto sobre produtos industrializados (IPI)

sobre veículos importados, não é alcançado pelas limitações

impostas pelas regras do Acordo Geral de Tarifas e Comércio

(GATT), uma vez que a tributação interna não se caracteriza

como barreira tarifária.

O governo federal anunciou que vai aumentar o imposto sobre as importações de cebola, passando a alíquota de 10% para 25% já a partir de 2018. O objetivo da medida é amenizar a invasão estrangeira — sobretudo europeia — nos mercados do país, com preços mais em conta que o produto nacional. A cebola da Holanda, por exemplo, que detém 15% da produção mundial, chega aqui por R$ 14,50 (saca de 20 kg), ao passo que o custo de produção no Brasil é de R$ 16,50, principalmente porque, de acordo com a Associação Nacional de Produtores de Cebola (Anace), 85% da colheita nacional é feita em pequenas propriedades.

Gazeta do Povo, 7/12/2017 (com adaptações).

Considerando o texto apresentado, julgue o item que se seguem acerca dos efeitos das políticas protecionistas.

O aumento do imposto sobre a importação de cebolas gera perda nos termos de troca do Brasil, uma vez que o preço da cebola fica mais caro para o consumidor local.

O governo federal anunciou que vai aumentar o imposto sobre as importações de cebola, passando a alíquota de 10% para 25% já a partir de 2018. O objetivo da medida é amenizar a invasão estrangeira — sobretudo europeia — nos mercados do país, com preços mais em conta que o produto nacional. A cebola da Holanda, por exemplo, que detém 15% da produção mundial, chega aqui por R$ 14,50 (saca de 20 kg), ao passo que o custo de produção no Brasil é de R$ 16,50, principalmente porque, de acordo com a Associação Nacional de Produtores de Cebola (Anace), 85% da colheita nacional é feita em pequenas propriedades.

Gazeta do Povo, 7/12/2017 (com adaptações).

Considerando o texto apresentado, julgue o item que se seguem acerca dos efeitos das políticas protecionistas.

Mesmo que não haja impacto sobre os preços internacionais da

cebola, a elevação da alíquota do imposto sobre importação

aumenta o bem-estar econômico no Brasil: eleva a renda dos

pequenos produtores locais de cebola e as receitas tributárias

do país.

O governo federal anunciou que vai aumentar o imposto sobre as importações de cebola, passando a alíquota de 10% para 25% já a partir de 2018. O objetivo da medida é amenizar a invasão estrangeira — sobretudo europeia — nos mercados do país, com preços mais em conta que o produto nacional. A cebola da Holanda, por exemplo, que detém 15% da produção mundial, chega aqui por R$ 14,50 (saca de 20 kg), ao passo que o custo de produção no Brasil é de R$ 16,50, principalmente porque, de acordo com a Associação Nacional de Produtores de Cebola (Anace), 85% da colheita nacional é feita em pequenas propriedades.

Gazeta do Povo, 7/12/2017 (com adaptações).

Se o governo brasileiro impuser uma cota para importação de cebolas do exterior no mesmo patamar do volume que será importado com a elevação do imposto sobre a importação, o preço da cebola no mercado interno ficará em patamar mais elevado do que aquele resultante da majoração tributária.

Com relação às características do comércio internacional na presença de economias de escala e concorrência monopolista, julgue o item subsequente.

O comércio interindústrias é relativamente mais importante do

que o comércio intraindústrias nas relações comerciais entre

países similares em termos de desenvolvimento tecnológico e

dotação de fatores de produção.

Com relação às características do comércio internacional na presença de economias de escala e concorrência monopolista, julgue o item subsequente.

As economias de escala externas podem levar à manutenção de

padrões de especialização do comércio internacional

inconsistentes com aqueles que seriam derivados das vantagens

comparativas, principalmente no caso de países com grandes

indústrias já consolidadas.