Questões de Concurso

Para analista judiciário - suporte em tecnologia da informação

Foram encontradas 313 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere os seguintes requisitos para serviços ofertados em soluções de cloud computing:

I. Recomenda-se utilizá-lo quando a demanda é volátil, como, por exemplo, nas lojas virtuais. Também é aconselhável para empresas que crescem rapidamente e não há capital para infraestrutura. Recomenda-se não utilizá-lo quando, em razão das regulamentações legais, pode não ser permitida a terceirização ou o armazenamento de dados fora da empresa. Também não é aconselhável quando os níveis de desempenho necessários para as aplicações tenham limites de acesso ao provedor.

II. Recomenda-se utilizá-lo quando há necessidade de trabalhos em equipe, integração e triagem de serviços e integração de banco de dados. É útil no momento da implementação, quando há necessidade de um ambiente complexo para a aplicação. Também é importante quando diversos desenvolvedores estão trabalhando mutuamente e em partes e há necessidade de interação externa. Recomenda-se não utilizá-lo quando a linguagem proprietária possa dificultar no caso de necessidade de mudança para outro fornecedor no futuro ou se utiliza linguagens proprietárias ou abordagens que influenciem no processo de desenvolvimento. Também não é aconselhável nos casos em que o desempenho do aplicativo exige hardwares ou softwares específicos.

Os requisitos abordados em I e II aplicam-se, respectivamente, a

A Microsoft estabelece alguns requisitos mínimos de máquina para a instalação do Windows Server 2016. Em uma situação hipotética, a um Analista de Suporte do Tribunal Superior do Trabalho− TST, foram solicitadas respostas quanto aos seguintes requisitos:

− Quais são as restrições quanto aos dispositivos de armazenamento persistentes em servidores classificados como unidades de disco rígido?

− Com qual especificação de arquitetura deve ser compatível o adaptador de rede?

− Quais são os requisitos mínimos de processador?

As respostas, correta e respectivamente, são:

Um usuário ligou para a Central de Suporte da Operação de Serviços de TI e informou que não estava conseguindo acessar o sistema de vendas. O profissional de TI informou que o sistema estava down porque uma trigger que inseria um flag no job do select da join da table field havia impactado o mirror do load balance do database da instância da aplicação e a equipe técnica já estava fazendo o recovery do backup no cluster da máquina virtual que está no rack do datacenter. O usuário perguntou se, após isso tudo, algum dia o sistema de vendas voltaria a funcionar...

(Adaptado de: FREITAS, Marcos A. S. Fundamentos do Gerenciamento de Serviços de TI. 2 ed. São Paulo: Brasport, 2013)

De acordo com a ITIL v3 2011, este é um exemplo de

Considere as ocorrências abaixo.

I. Tentativas de acesso não autorizado, ocorrência de infecções, ataques e vírus, controle de uso de licença de softwares, erros em logs, limites de desempenho de aplicativos, servidores, elementos de rede, etc.

II. A memória de um servidor atinge 85% de uso e é emitido um aviso.

III. Um link de comunicação cai e é emitido um aviso.

De acordo com a ITIL v3 2011, I, II e III as ocorrências são exemplos, respectivamente, de

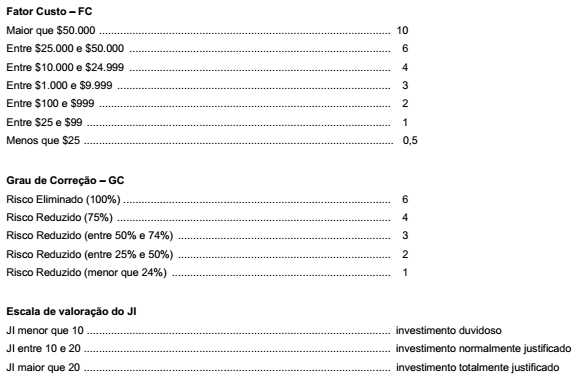

Considere, por hipótese, que um Analista de Suporte foi solicitado a utilizar um método de análise de riscos para apresentar a Justificativa de Investimento − JI em um projeto que tem custo de $20.000 e visa reduzir o risco em 65% com este investimento.

A JI leva em consideração o Valor de Criticidade − VC em comparação com o Fator de Custo − FC (uma valoração de quanto custaria para prevenir o risco de acontecer) e o Grau de Correção − GC (que indica o quanto do risco será de fato reduzido ou eliminado). A Justificativa de Investimento é calculada pela fórmula: JI = VC / (FC × GC) de acordo com os valores indicados abaixo.

De acordo com o exposto, caso o VC seja

Considere, por hipótese, que em um Tribunal foram detectados os seguintes problemas praticados por funcionários no exercício de suas funções:

− uma nota fiscal foi contabilizada no sistema e, posteriormente, o mesmo emitiu uma nota de empenho para receber o valor correspondente no setor financeiro.

− um processo licitatório e de compras fictícias foi inserido pelo funcionário nos respectivos sistemas de compras e de almoxarifado.

− um documento falso foi inserido no sistema e, posteriormente, o mesmo o liberou para pagamento, em benefício próprio.

− uma nota fiscal foi inserida no sistema e o mesmo funcionário atestou a validade da nota fiscal comprobatória da despesa por ele realizada.

Os problemas detectados

No processo Gerenciar a equipe do projeto da área de Gerenciamento dos Recursos Humanos, de acordo com o PMBOK 5a edição, o êxito de um gerente na gestão de seu pessoal depende muito da sua capacidade para solucionar conflitos. Os fatores que influenciam a escolha de um método de resolução de conflitos incluem: importância relativa e intensidade do conflito, pressão de prazo para resolver o conflito, posição assumida pelas pessoas envolvidas e motivação para resolver o conflito a longo ou curto prazo.

Considere que um Analista de Suporte, na posição de gerente de um projeto de TI, decide aplicar uma das técnicas para resolver conflitos indicadas pelo PMBOK 5ª edição, qual seja:

Considere, por hipótese, que um Analista de Suporte esteja trabalhando no processo de identificação de riscos em um programa de gestão de riscos de um projeto do TST com base no PMBOK 5ª edição. Após realizar o levantamento das informações sobre um risco, o Analista assim o descreveu: Devido a não observância dos requisitos legais definidos na Lei, poderá haver o provimento do pedido de impugnação do edital, o que poderá ocasionar o atraso na realização da contratação pleiteada.

Com base na descrição do risco,

De acordo com o COBIT 5, as quatro dimensões comuns dos habilitadores são Partes Interessadas, Metas, Ciclo de Vida e Boas Práticas. As metas ainda podem ser divididas nas categorias I, II e III, conforme abaixo.

I. define quanto os habilitadores e seus resultados cumprem sua meta levando-se em consideração a situação em que operam, como, por exemplo: os resultados devem ser pertinentes, completos, atuais, apropriados, consistentes, compreensíveis e fáceis de usar.

II. define quanto os habilitadores e seus resultados são disponíveis e seguros, por exemplo: os habilitadores estão disponíveis quando, e, se necessário; o acesso aos resultados é restrito a quem de direito e deles precisar.

III. define o quanto os habilitadores trabalham de forma precisa, objetiva e produzem resultados exatos, objetivos e confiáveis.

As categorias I, II e III são, correta e respectivamente:

A cascata de objetivos do COBIT 5 traduz as necessidades das partes interessadas em objetivos de TI, objetivos corporativos e metas de habilitador. Os objetivos de TI são estruturados de acordo com as dimensões do Balanced Scorecard − BSC. Um Analista de Suporte foi solicitado a elencar dois objetivos de TI para cada dimensão do BSC. Os objetivos listados pelo Analista foram:

I. Equipes de TI e de negócios motivadas e qualificadas.

II. Gestão de risco organizacional de TI.

III. Entrega de programas fornecendo benefícios, dentro do prazo, orçamento e atendendo requisitos.

IV. Alinhamento da estratégia de negócios e de TI.

V. Prestação de serviços de TI em consonância com os requisitos de negócio.

VI. Uso adequado de aplicativos, informações e soluções tecnológicas.

VII. Conhecimento, expertise e iniciativas para inovação dos negócios.

VIII. Segurança da informação, infraestrutura de processamento e aplicativos.

Com base nos objetivos listados,