Questões de Concurso

Comentadas para analista legislativo

Foram encontradas 5.781 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

No que concerne à redução das desigualdades, uma importante fonte de receita dos governos subnacionais, em especial, dos governos locais, é a receita

Abaixo são apresentadas três figuras, (a), (b), e (c), em uma demonstração de como se dá esse processo, mantidas as elasticidades constantes das curvas de oferta e demanda.

Nas figuras, Pc é o preço do consumidor e Pv, o preço do vendedor; Discrepância da equação: CF = Pc – Pv; PE = Ponto de Equilíbrio; PIE = Perda Irrecuperável de Eficiência (ou Peso Morto = área do triângulo em destaque).

Com base na análise dessas três figuras avalie as seguintes afirmativas:

I. Da figura (a) para figura (c), demonstra-se uma relação direta entre o Peso Morto e a alíquota do imposto.

II. Com base na análise das três figuras, independente das elasticidades da oferta e da demanda, a receita tributária apresenta um comportamento diferente do previsto na Curva de Laffer.

III. Um imposto causa Peso Morto porque o estabelecimento de um imposto distorce o resultado do mercado, provocando a redução do bem-estar econômico dos contribuintes resultante da soma de valores para as quantidades não-produzidas e não-vendidas.

Está correto o que se afirma em

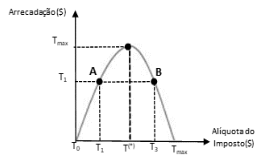

A análise do gráfico a seguir permite fazer algumas afirmações, com base na teoria econômica subjacente, representada na figura, entre a correlação da alíquota do imposto e o nível de arrecadação.

Em relação ao gráfico, analise as afirmativas a seguir.

I. Pela análise da figura, observamos que ao começar do zero (T0) até o ponto A, com o aumento progressivo das alíquotas, a arrecadação também aumentaria; o imposto cobrado seria “aceitável” economicamente até o ponto Tmáx.

II. A figura permite uma análise importante para tomada de decisões fiscais, especialmente quando se trata de impostos sobre o consumo; é possível identificar o ponto ótimo (alíquota) em que a receita fiscal é maximizada, sem comprometer a atividade econômica e a arrecadação.

III. O modelo teórico representado pela figura relaciona a alíquota de imposto com a receita gerada por ele. A teoria sugere que, a partir de um certo ponto, aumentar a alíquota de um imposto pode levar à queda da arrecadação em função de incentivos para o aumento da atividade econômica.

Está correto o que se afirma em

Com base nesse argumento, é correto afirmar que

( ) Envolve a administração tributária e contribui para melhorar a distribuição da renda.

( ) Por meio do aumento do gasto público é possível aumentar a renda e o PIB.

( ) Envolve a definição da taxa de juros e da oferta de crédito.

( ) O Banco Central é o protagonista de ações nesta área.

Assinale a opção que indica a relação correta, na ordem apresentada.

A esse respeito, avalie se os municípios podem instituir

I. impostos municipais; II. taxas; III. contribuições de melhoria; IV. contribuições para iluminação pública; V. contribuições para o regime próprio de previdência.

Estão corretos os itens:

Com base nesse entendimento, um indicador conservador para aferição da despesa pública deverá utilizar como referência a

Ela é fundamental para a autonomia financeira do ente público porque é

Dessa forma, os dígitos do 4º ao 7º (3.01.1) se referem ao seguinte significado:

Ao consultar um especialista na matéria, foi corretamente esclarecido a João que, à luz da sistemática constitucional,

Em um primeiro momento, a assessoria de Maria concluiu que

I. a nova exação teria a natureza de taxa; II. poderia ter alíquota progressiva; e III. os respectivos recursos poderiam ser aplicados na expansão e aprimoramento da rede.

Ao analisar as conclusões de sua assessoria, cotejando-as com a sistemática constitucional, Maria concluiu corretamente que

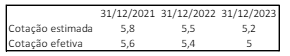

Na data da compra, a cotação do dólar era de R$5,20. Além disso, a estimativa obtida na data da compra para a cotação nos anos seguintes e a cotação efetiva em 31/12 de cada ano foram as seguintes:

Os montantes deste passivo, no balanço patrimonial da sociedade empresária, em 31/12/2021, 31/12/2022 e 31/12/2023 foram, respectivamente, de

I. A imposição de um tributo sobre a renda das empresas geralmente resulta em uma redução direta nos salários dos trabalhadores, pois as empresas ajustam imediatamente suas estruturas de custo reduzindo a folha de pagamento.

II. Tributos indiretos, como o IVA (Imposto sobre Valor Agregado), são sempre integralmente repassados aos consumidores finais, resultando em um aumento proporcional dos preços dos produtos e serviços, sem afetar os lucros das empresas.

III. O aumento dos tributos sobre os lucros das empresas pode levar a uma combinação de ajustes nos preços, redução de custos, incluindo salários, e uma diminuição nos lucros, dependendo das condições de mercado e da elasticidade-preço da demanda por seus bens ou serviços.

Está correto o que se afirma em

I. A senhoriagem é uma forma de financiar o déficit público; um possível efeito é o aumento das pressões inflacionárias.

II. O imposto inflacionário é uma forma de tributação indireta; ele gera receita para o governo por meio da redução do valor real da dívida.

III. O governo pode financiar o déficit público via aumento dos investimentos públicos; um possível impacto dessa medida é o aumento da receita pública se o multiplicador fiscal for baixo o suficiente.

Está correto o que se afirma em

I. considerado o ganho ilícito e a situação econômica do réu, o juiz pode, caso verifique a insuficiência ou excessiva onerosidade das penas pecuniárias previstas na lei em referência, diminuí-las na proporção que entender justa, com base no princípio da razoabilidade.

II. nos crimes contra a ordem tributária, o coautor ou partícipe que, por meio de confissão espontânea, revelarem à autoridade policial ou judicial toda a trama delituosa terão a sua pena reduzida de um a dois terços.

III. quem, de qualquer modo concorre para os crimes contra a ordem tributária, incide nas penas a estes cominadas, na medida de sua culpabilidade, exceto se o fato for cometido por meio de pessoa jurídica.

Está correto o que se afirma em

Sobre a tributação de investimentos em criptoativos no Brasil, analise os itens a seguir.

I. A legislação brasileira sobre criptoativos não estabelece limite de isenção para as alienações com criptoativos, ao contrário do que ocorre na alienação de ações.

II. A Exchange domiciliada no Brasil, em que Laura adquiriu os criptoativos, é obrigada a prestar informações sobre as operações realizadas à Receita Federal.

III. Caso Laura resolva vender os criptoativos por valor superior ao da aquisição, o resultado positivo estará sujeito ao imposto de renda, a título de ganho de capital.

Está correto o que se afirma em