Questões de Concurso

Comentadas para analista - suporte e infraestrutura

Foram encontradas 205 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A implantação do gerenciamento de serviço da ITIL requer preparação e planejamento do uso eficiente de pessoas, processo, parceiros e fornecedores.

Os guias complementares da ITIL são as publicações que fornecem orientações específicas para diferentes setores da indústria e das organizações.

A meta do gerenciamento de acesso da ITIL é prevenir incidentes recorrentes.

O gerenciamento de serviço é um conjunto especializado de habilidades organizacionais que propiciem o fornecimento de valor aos clientes em forma de serviço.

O objetivo do modelo de maturidade do COBIT é possuir um benchmark para a avaliação dos processos.

O objetivo do COBIT é desenvolver e manter os requisitos para os auditores certificados pelo comitê competente.

As atribuições de um PMO incluem o fornecimento de funções de suporte ao gerenciamento de projetos e a responsabilidade pelo gerenciamento direto de um projeto.

A organização, a função e a estrutura específicas de um PMO não dependem das necessidades da organização à qual o PMO dá suporte.

A dependência do negócio em relação a TI é caracterizada pela estratégia definida pela organização, fábrica, suporte e mudança.

Entre os fatores motivadores da governança de TI incluem-se o ambiente de negócio, a integração tecnológica, a segurança da informação, a dependência do negócio em relação à TI e os marcos de regulação.

O portfólio de TI, metodologia para a priorização dos investimentos de TI, baseia-se no retorno de projetos e ativos e no seu alinhamento com os objetivos estratégicos do negócio da organização.

A governança de TI é de responsabilidade do nível operacional da administração, cuja atuação nas estruturas e nos processos organizacionais garante que a TI da empresa sustente e estenda as estratégias e objetivos da organização.

A ITIL estabelece um modelo de melhores práticas orientado a serviços, constituído por um conjunto de cinco macroprocessos, que se integram em uma sequência lógica. Cada um deles contempla também um conjunto de processos com objetivos específicos, diretrizes básicas, pré‐requisitos, podendo alguns deles serem desdobrados em subprocessos e atividades. Dois processos do modelo de referência ITIL são descritos a seguir:

I. Processo da área de Suporte ao Serviço está diretamente relacionada à infraestrutura de TI e é responsável pela criação de uma base de dados, constituída por itens como microcomputador, placa de rede, software, manuseio de equipamentos e procedimento de trabalho.

II. Processo da área de Entrega do Serviço é a base para o gerenciamento dos serviços que a área de TI aprovisiona para a organização. É responsável por assegurar que os serviços de TI, dentro dos padrões acordados, serão entregues quando as áreas usuárias o definirem.

Esses processos são denominados, respectivamente, Gerenciamento de

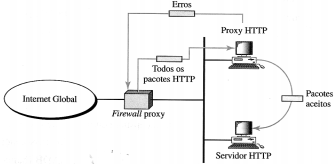

O firewall de filtragem de pacotes se baseia nas informações disponíveis nos cabeçalhos da camada de rede e de transporte IP. Quando a filtragem de pacotes não é viável, a solução é instalar o firewall proxy, que fica posicionado entre o computador‐cliente e o da empresa, conforme indicado na figura abaixo.

Um firewall proxy faz a filtragem na seguinte camada do

modelo OSI/ISO:

Zope é um servidor de aplicações e poderoso ambiente de programação web, que permite desenvolver aplicações remotamente. As aplicações de uso do Zope são as mais diversas, porém têm sido utilizadas em larga escala por diversas corporações como CMS (Content Managment System). Os aplicativos criados no Zope englobam o chamado Plone, um framework de Gerenciamento de Conteúdo Profissional, baseado no CMF. Portanto, o Plone é, sem dúvida, um dos melhores CMS Open Source do mercado. Para utilizar o Zope deve‐se criar um usuário, dar permissões e dizer a ele para iniciar utilizando este usuário, de acordo com o roteiro exemplificado abaixo:

I. Crie um usuário Zope: useradd zopeteste.

II. Acesse /zopeteste/etc e edite o arquivo zope.conf.

III. Procure pela linha "effective‐user".

IV. Retire o comentário (#) e mude o usuário que está lá (chrism) pelo zopeteste. Salve o arquivo.

V. Execute: Comando.

VI. Execute: chmod 777 /zopeteste/log.

VII. Acesse /zopeteste/bin e execute: ./zopectl start

Uma característica do Zope e Comando são, respectivamente,

O Apache Server é um software livre que surgiu no National Center of Supercomputing Applications (NCSA). Existem várias formas de iniciar o Apache automaticamente. O passo seguinte é configurá‐lo, sendo recomendável fazer isso com o servidor parado. Para isso, deve‐se acessar o diretório conf, e abrir os arquivos de configuração. Nessa pasta se encontram, basicamente, os arquivos httpd.conf, srm.conf (dependendo da versão) e access.conf (dependendo da versão), que:

I. Tem a tarefa de indicar os recursos que o Apache precisa.

II. Contém diretivas de segurança para controlar o acesso a arquivos e diretórios.

III. É o mais importante, sendo responsável pelas configurações usadas pelo daemon do Apache, que é uma espécie de programa que executa tarefas em segundo plano.

Os arquivos são, respectivamente