Questões de Concurso

Para trt - 5ª região (ba)

Foram encontradas 2.704 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. A capacidade do processo é a caracterização da sua habilidade para alcançar os objetivos de negócio, atuais e futuros, estando relacionada com o atendimento aos atributos de processo associados aos processos de cada nível de maturidade.

II. Os níveis são acumulativos, ou seja, se a organização está no nível G, esta possui o nível de capacidade do nível G que inclui os atributos de processo dos níveis F e G para todos os processos relacionados no nível de maturidade G (que também inclui os processos de nível F).

III. Na passagem para um nível de maturidade superior, os processos anteriormente implementados devem passar a ser executados no nível de capacidade exigido neste nível superior.

Está correto o que se afirma APENAS em

Preenchem, correta e respectivamente, as lacunas I, II, III e IV:

I. Incluir critérios de pontuação técnica que não estejam diretamente relacionados com os requisitos da Solução de Tecnologia da Informação a ser contratada ou que frustrem o caráter competitivo do certame.

II. Incluir, para cada atributo técnico da planilha de pontuação, sua contribuição percentual com relação ao total da avaliação técnica.

III. Proceder à avaliação do impacto de pontuação atribuída em relação ao total de pontos, observando se os critérios de maior peso são de fato os mais relevantes e, se a ponderação atende ao princípio da razoabilidade.

IV. Fixar os fatores de ponderação das propostas técnicas e de preço sem justificativa.

As recomendações que são VEDADAS pela IN são APENAS:

De acordo com o modelo de maturidade do CobiT 4.1, o TRT encontra-se no nível

- Os novos projetos fornecerão soluções que atendam às necessidades do TRT?

- Os novos projetos serão entregues no tempo e orçamento previstos?

- Os novos sistemas funcionarão apropriadamente quando implementados?

- As alterações ocorrerão sem afetar as operações atuais do TRT?

Consultando o CobiT 4.1, Ana verificou que as questões acima são tratadas no domínio

Os advogados que militam no TRT da 5º Região (BA) precisam obter o quanto antes ......, pois, a partir de maio/2013, com a instalação do Processo Judicial Eletrônico da Justiça do Trabalho (PJe-JT) nas Varas do Trabalho da capital, essa ferramenta será exigida para ajuizamento de novas ações, notificações, peticionamento e juntada de documentos.

A lacuna refere-se:

...I.... é um padrão 802.1X que permite aos desenvolvedores passar dados de autenticação entre servidores RADIUS e pontos de acesso sem fio. ..II... faz parte do padrão IEEE 802.11 e usa criptografia RC4 de 64 ou 128 bits. Foram encontradas falhas sérias neste padrão, que permitiam a decodificação passiva da chave RC4. Em resposta às falhas encontradas, o ...III..... foi apresentado, como um subconjunto de especificações de segurança sem fio interoperável do padrão IEEE 802.11. Esse padrão fornece recursos de autenticação e usa TKIP para a criptografia de dados. O padrão ...IV.... , conhecido como IEEE 802.11i, foi criado pela Wi-Fi Alliance e inclui um novo mecanismo de criptografia avançada, que usa o protocolo CCMP (Counter- Mode/CBC-MAC), denominado AES (Advanced Encryption Standard).

As lacunas I, II, III e IV são corretas e respectivamente preenchidas por:

I. É uma técnica que consiste em inspecionar os dados trafegados em redes de computadores, por meio do uso de programas específicos. Pode ser utilizada por administradores de redes, de forma legítima, para detectar problemas, analisar desempenho e monitorar atividades maliciosas ou por atacantes, de forma maliciosa, para capturar informações como senhas, números de cartão de crédito e conteúdo de arquivos confidenciais que estejam trafegando por meio de conexões inseguras, ou seja, sem criptografia.

II. Prática que pode ser utilizada por provedores de acesso à internet com o objetivo de limitar o tamanho da banda para os protocolos e programas que usam mais a rede, notadamente os de transferência de arquivos grandes, como P2P. Alguns provedores limitam, inclusive, a transmissão de arquivos via FTP. Esta prática é realizada para garantir que os usuários, que não utilizam esses protocolos de transferência ou não fazem downloads de grandes arquivos, possam ter acesso a outros tipos de serviço sem enfrentar lentidão na rede, embora seja condenada por algumas instituições protetoras dos direitos do consumidor.

As descrições I e II referem-se, respectivamente, a

O spyware capaz de realizar o que está sublinhado no texto, de acordo com a cartilha de segurança para internet do CERT.BR, é denominado:

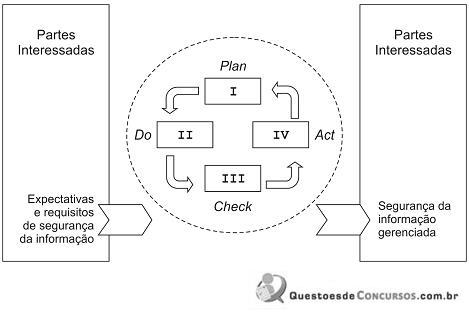

Os processos do SGSI que completam corretamente o ciclo PDCA, numerados de I a IV na figura acima, são:

I. Uma conta de computador ou grupo não pode consistir somente em números, pontos ou espaços. Qualquer ponto ou espaço à esquerda é cortado. Estes valores são apenas aceitos em contas do usuário.

II. Com base nas informações fornecidas pela pessoa que cria o objeto de segurança, o Active Directory gera uma identificação de segurança e uma identificação globalmente exclusiva para identificar o objeto de segurança.

III. Se uma organização possuir vários domínios, será possível usar o mesmo nome de usuário ou de computador em domínios distintos. O SID, a identificação globalmente exclusiva, o nome distinto LDAP e o nome canônico gerados pelo Active Directory identificarão exclusivamente cada usuário, computador ou grupo na floresta.

Está correto o que se afirma APENAS em

I. HINFO contém informações do host.

II. MINFO contém informações de memória utilizada pelos serviços.

III. TXT contém informações textuais.

Está correto o que se afirma APENAS em

As lacunas I e II são correta e respectivamente preenchidas com: