Questões de Concurso

Comentadas para advogado

Foram encontradas 12.819 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Leia o texto a seguir para responder à questão.

Moda é política e reflete as transformações no mundo

Se você fosse presidente do Brasil, que tipo de roupa usaria? Terninho com tênis como a Kamala Harris, vice-presidente dos Estados Unidos? As cores fortes dos blazers da ex-chanceler da Alemanha, Angela Merkel? Vestiria um jeans, de vez em quando, para mostrar conexão com as ruas? Ou biojoias e roupas nacionais, de marcas que ensaiam práticas sustentáveis, para ressaltar a consciência em relação ao meio ambiente e apoiar o design local?

A cada eleição no Brasil, torço muito para ser surpreendida com candidatas mulheres assumindo governos, dominando o Congresso, em sintonia com os anseios contemporâneos e com as necessidades sociais do país – de preferência, usando a moda para ajudá-las a expressar suas convicções e propósitos.

Acho triste ver políticos se vestindo de forma pasteurizada. O uso obrigatório do terno no Congresso tem a ver com isso, já que a moda autêntica expõe verdades – convenientes ou não. Enquanto estão de terno, aparentemente são todos iguais. Imponentes, trabalhando dentro das convenções e mantendo a estrutura patriarcal que, infelizmente, domina nossa sociedade e se reflete no governo.

Como diria Costanza Pascolato, as aparências realmente não enganam. Repare que, quando alguém tenta se disfarçar usando uma roupa sem convicção, seu estilo nunca parece ajustado. Ao contrário: em geral, a pessoa acaba transmitindo uma imagem incoerente, falsa.

É que a moda joga na cara nossas intenções e crenças, mesmo quando não nos damos conta disso. Assim, pode funcionar como armadilha para os políticos (honestos) que, seguindo orientações de seus marketeiros, repetem uma fórmula que não lhes cabe no vestuário – e, enquanto fingem ser quem não são, acabam escondendo suas verdades.

[...]

Difícil de escapar quando o Regimento Interno do Congresso, em vigor entre 2019 e 2023, aconselha às congressistas que usem tailleurs ou vestidos e sapatos sociais. Essa orientação ao público feminino tem origem no fato de que as mulheres só puderam começar a usar calças compridas no plenário (pasmem!) em 1997. Ainda hoje, o uso de jeans, tênis e sandálias rasteiras é estritamente proibido por lá.

Espelho de uma época, a moda reflete as transformações do mundo, do novo movimento feminista à urgência por diversidade, da equidade racial às causas LGBTQIAP+. Na posse da vice-presidente norte- -americana, Kamala Harris, o grande destaque foi a variedade de looks – a maioria de designers negros e mulheres – em tons de roxo, alusão ao movimento sufragista, desfilados por convidadas e pela própria.

Recentemente também, o movimento Time’s Up, criado por atrizes, diretoras e produtoras de Hollywood, denunciou abuso e assédio sexual no meio, no Globo de Ouro de 2018, com todas de preto no tapete vermelho.

Moda é exatamente sobre isso. Podemos nos vestir sem pensar o que nossas escolhas significam, ou fazer das roupas uma voz para defender nossos ideais. Não só os políticos, mas cada um de nós. Vale na vida, no look de tomar vacina ou votar – mas vale mais ainda na hora de escolher as pessoas que vão representar você a partir de janeiro. E sempre.

(Texto adaptado. Maria Rita Alonso, Revista Marie Claire, 16/02/2022. Disponível em: https://revistamarieclaire.globo.com/Blogs/Maria-Rita-Alonso/noticia/2022/02/ moda-e-politica-e-reflete-transformacoes-no-mundo.html)

Leia o texto a seguir para responder à questão.

Moda é política e reflete as transformações no mundo

Se você fosse presidente do Brasil, que tipo de roupa usaria? Terninho com tênis como a Kamala Harris, vice-presidente dos Estados Unidos? As cores fortes dos blazers da ex-chanceler da Alemanha, Angela Merkel? Vestiria um jeans, de vez em quando, para mostrar conexão com as ruas? Ou biojoias e roupas nacionais, de marcas que ensaiam práticas sustentáveis, para ressaltar a consciência em relação ao meio ambiente e apoiar o design local?

A cada eleição no Brasil, torço muito para ser surpreendida com candidatas mulheres assumindo governos, dominando o Congresso, em sintonia com os anseios contemporâneos e com as necessidades sociais do país – de preferência, usando a moda para ajudá-las a expressar suas convicções e propósitos.

Acho triste ver políticos se vestindo de forma pasteurizada. O uso obrigatório do terno no Congresso tem a ver com isso, já que a moda autêntica expõe verdades – convenientes ou não. Enquanto estão de terno, aparentemente são todos iguais. Imponentes, trabalhando dentro das convenções e mantendo a estrutura patriarcal que, infelizmente, domina nossa sociedade e se reflete no governo.

Como diria Costanza Pascolato, as aparências realmente não enganam. Repare que, quando alguém tenta se disfarçar usando uma roupa sem convicção, seu estilo nunca parece ajustado. Ao contrário: em geral, a pessoa acaba transmitindo uma imagem incoerente, falsa.

É que a moda joga na cara nossas intenções e crenças, mesmo quando não nos damos conta disso. Assim, pode funcionar como armadilha para os políticos (honestos) que, seguindo orientações de seus marketeiros, repetem uma fórmula que não lhes cabe no vestuário – e, enquanto fingem ser quem não são, acabam escondendo suas verdades.

[...]

Difícil de escapar quando o Regimento Interno do Congresso, em vigor entre 2019 e 2023, aconselha às congressistas que usem tailleurs ou vestidos e sapatos sociais. Essa orientação ao público feminino tem origem no fato de que as mulheres só puderam começar a usar calças compridas no plenário (pasmem!) em 1997. Ainda hoje, o uso de jeans, tênis e sandálias rasteiras é estritamente proibido por lá.

Espelho de uma época, a moda reflete as transformações do mundo, do novo movimento feminista à urgência por diversidade, da equidade racial às causas LGBTQIAP+. Na posse da vice-presidente norte- -americana, Kamala Harris, o grande destaque foi a variedade de looks – a maioria de designers negros e mulheres – em tons de roxo, alusão ao movimento sufragista, desfilados por convidadas e pela própria.

Recentemente também, o movimento Time’s Up, criado por atrizes, diretoras e produtoras de Hollywood, denunciou abuso e assédio sexual no meio, no Globo de Ouro de 2018, com todas de preto no tapete vermelho.

Moda é exatamente sobre isso. Podemos nos vestir sem pensar o que nossas escolhas significam, ou fazer das roupas uma voz para defender nossos ideais. Não só os políticos, mas cada um de nós. Vale na vida, no look de tomar vacina ou votar – mas vale mais ainda na hora de escolher as pessoas que vão representar você a partir de janeiro. E sempre.

(Texto adaptado. Maria Rita Alonso, Revista Marie Claire, 16/02/2022. Disponível em: https://revistamarieclaire.globo.com/Blogs/Maria-Rita-Alonso/noticia/2022/02/ moda-e-politica-e-reflete-transformacoes-no-mundo.html)

“Ou biojoias e roupas nacionais, de marcas que ensaiam práticas sustentáveis, PARA ressaltar a consciência em relação ao meio ambiente e apoiar o design local?”.

Texto 04 para a questão.

Quando vires um homem bom, tenta imitá-lo; quando vires um homem mau, examina-te a ti mesmo.

(Confúcio)

I. “Tal situação torna difícil a denúncia e o relato, POIS torna a mulher agredida ainda mais vulnerável à violência.” – o termo destacado liga orações exprimindo circunstância de modalidade.

II. “...e a ter garantia de acesso aos serviços da rede de enfrentamento à violência contra a mulher QUANDO passar por situação em que sofreu algum tipo de agressão...” – o termo destacado exprime ideia de temporalidade.

III. “Grande parte das violências cometidas contra as mulheres é praticada no âmbito privado, ENQUANTO que as que atingem homens ocorrem...” – o termo destacado liga orações e exprime ideia de finalidade.

Está CORRETO o que se afirma em

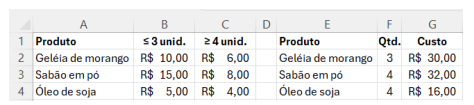

Suponha que um determinado comerciante conceda um desconto para compras acima de 3 unidades de um mesmo produto, conforme demonstrado na planilha da figura abaixo, editada no MS Excel, versão 13 ou superior em português.

Assinale a alternativa que contém a fórmula correta a ser informada na célula G2 e copiada para as células G3 e G4 para que as mesmas fiquem corretas.

Assinale a alternativa que apresenta as quatro fases do Power Query.