Questões de Concurso

Comentadas para cesgranrio

Foram encontradas 22.706 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Do ponto de vista técnico, esses arquivos podem ser considerados

Essa solução é o

A esse respeito, e de acordo com o Código de Ética do Banco do Brasil, o oferecimento de serviços e produtos deve ocorrer com

A partir das regras apresentadas na Carta-Circular n° 4001/2020 do Banco Central do Brasil, nesse caso, as operações devem ser monitoradas como situações relacionadas com operações em espécie, em moeda nacional, com a utilização de contas de

Considerando-se que na edição de 12 de janeiro de 2021, os cálculos da The Economist mostravam que o preço, em dólares, do Big Mac no Brasil estava cerca de 30% mais barato do que o sanduíche similar vendido e cotado, também em dólares, nos Estados Unidos, o resultado indicava que o real brasileiro estava

Financiamento de veículos

Financie o seu veículo, novo ou usado, com as melhores opções e taxas reduzidas até 28 de fevereiro. Durante a promoção, é possível financiar* carros novos e seminovos (até 2 anos de fabricação) com condições diferenciadas. Você pode fazer tudo sem precisar comparecer a uma agência. Basta acessar o App BB para simular as condições, escolher a opção que se encaixa no seu orçamento e finalizar a contratação com o envio dos documentos.

*Crédito sujeito à aprovação cadastral e demais condições do produto.

Banco do Brasil. Disponível em:<https://www.bb.com.br/pbb/pagina-inicial/voce/produtos-e-servicos/financiamentos/financiar--veiculos#/> . Acesso em: 8 fev. 2021.

A nota descrita em asterisco (*) destaca que, além da análise cadastral, a aprovação do crédito está sujeita às “demais condições do produto”. Uma dessas condições diz respeito à garantia do financiamento que, no caso supramencionado, será o próprio veículo a ser comprado pelo devedor.

Trata-se de uma forma de garantia denominada

A modalidade de crédito rural, oferecida pelo BB, destinada ao beneficiamento, custeio e industrialização da produção é denominada

São também investimentos de renda fixa

Os juros futuros encerraram os negócios desta segunda-feira em alta firme, afetados por um movimento de maior incorporação de prêmio de risco ao longo da curva a termo, especialmente nos trechos mais longos (com vencimento no longo prazo). No fim da sessão regular, a taxa do contrato de Depósito Interfinanceiro (DI) para janeiro de 2021 passava de 1,87% no ajuste anterior para 1,88%; a do DI para janeiro de 2022 ia de 2,65% para 2,67%; a do contrato para janeiro de 2023 subia de 3,76% para 3,79%; a do DI para janeiro de 2025 escalava de 5,40% para 5,47%; e a do contrato para janeiro de 2027 saltava de 6,35% para 6,43%.

REZENDE, V. Risco fiscal leva a alta das taxas de juros futuros e curva tem maior inclinação desde fim de junho. Valor Econômico, 10/08/2020. Disponível em: <https://valorinveste.globo.com/produtos/renda-fixa/noticia/2020/08/10/risco-fiscal-leva-a-alta--das-taxas-de-juros-futuro-e-curva-tem-maior-inclinacao-desde--fim-de-junho.ghtml>. Acesso em: 7 fev. 2021. Adaptado.

Para minorar os impactos da crise, a Emenda Constitucional n° 106, de 7 de maio de 2020, conhecida como o “Orçamento de Guerra”, instituiu uma diversidade de medidas nos âmbitos fiscal, financeiro e de contratações para enfrentamento da calamidade pública nacional, decorrente da pandemia da Covid-19. Dentre as medidas aprovadas, o Banco Central do Brasil ficou autorizado, temporariamente, a operar com instrumentos de política monetária considerados não convencionais.

A medida de política monetária não convencional, por parte do Banco Central do Brasil, que poderia ter estimulado a redução das taxas de juros de longo prazo no ano passado é a

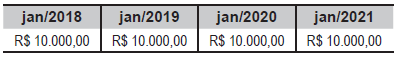

Considerando-se um sistema de juros compostos, a taxa de retorno equivalente, obtida em cada período de 12 meses pelo cliente, de janeiro de 2019 a janeiro de 2021, foi igual a

Com isso, nas condições dadas, o cliente deverá pagar nessa operação um valor total de

A partir da orientação financeira de um especialista, ele conseguiu obter nesse período, com essas aplicações, uma taxa de retorno de 10% ao ano, sempre na comparação com o ano anterior. Ele pretende atingir o valor total acumulado de 65 mil reais no início de jan/2023.

Considerando-se que essa taxa de retorno se mantenha, o valor mínimo, em reais, que esse cliente precisará depositar em Jan/2022, para atingir a meta em Jan/2023, a partir das aproximações dadas, pertence ao intervalo:

Em sua pesquisa, ela esclareceu sua dúvida, ao descobrir que

O open banking tem, entre outros, o objetivo de

Mais recentemente, nos últimos 10 anos, esses dispositivos foram sendo gradativamente substituídos para a grande maioria dos clientes, por um

Considerando-se que ambos modelaram o problema corretamente, e que ln x = loge x, qual o valor de k?

Considerando o exposto acima, determine o termo T2021 da sequência de Fibonacci, sabendo que T2018 = m e T2020 = p.